Как получить Nmap

Прежде, чем загрузить Nmap 4.0, обладателям старой версии Nmap следует использовать модуль Add or Remove Programs в панели управления, чтобы удалить старые версии драйвера захвата пакетов (WinPCap). Программу установки Nmap (и, при желании, исходный текст) для Windows можно загрузить непосредственно из Web-узла insecure.org (http://download.insecure.org/nmap/dist/nmap-4.01-setup.exe). Чтобы начать работу, достаточно запустить программу установки. Новая программа установки для Windows устанавливает Nmap 4.01 и WinPCap 3.1, обновляет путь командного процессора и извлекает файлы из Program FilesNmap. Затем нужно лишь открыть командную строку и начать сканирование.

Надежность и быстрота

Администраторам Windows понравится очевидное повышение надежности и быстродействия Nmap 4.0. Старые версии Nmap не всегда надежно работали на системах Windows, поэтому в прошлом я предпочитал сканировать порты с компьютера Linux. Эти дни ушли в прошлое - Nmap 4.0 работает с Windows надежнее прошлых версий. Я без проблем установил программу на системах Windows Server 2003 Service Pack 1 (SP1) и Windows XP SP2, и немедленно запустил сканирование. Я намерен и в дальнейшем использовать для многократных систематических проверок утилиту для Linux, дополненную несколькими сценариями. Однако и инструмент Nmap, установленный в настольной системе с Windows, превосходно выполняет разовые проверки.

В Nmap 4.0 появились многочисленные изменения, направленные на повышение рабочих характеристик. Можно выполнять несколько задач параллельно, в частности, одновременно сканировать множество компьютеров и портов, и выполнять несколько обратных преобразований DNS. Значительно возросло быстродействие Nmap 4.0: для анализа 25 компьютеров в сети класса C потребовалось 150 секунд, тогда как при использовании Nmap 3.5 эта процедура занимала 450 секунд. Nmap 4.0 существенно опередила Nmap 3.5 на тестах обнаружения служб (440 секунд вместо 1400 секунд). Разброс результатов эталонных тестов велик, но можно с уверенностью сделать вывод, что скорость сканирования резко возросла по сравнению с прошлой версией Nmap.

Документация

Несмотря на простоту основных проверок Nmap, утилита располагает широкой функциональностью. Сводку обновленных команд Nmap можно получить с помощью команды

nmap-?

Эта команда выдает список параметров для новых функций и режимов. Кроме того, полезно получить недавно переработанную документацию по адресу http://www.insecure.org/nmap/man, в которой приведены все команды Nmap и подробные описания сценариев использования. Документация - одна из лучших, которые мне приходилось видеть; в ней описаны не только эффективные методы применения Nmap, но и детально рассмотрены процедуры сканирования сети и возможности мощных (и малоизвестных) функций Nmap, таких как спуфинг и обход IDS.

Определение версии приложений

Nmap 4.0 обеспечивает более точное определение версии приложений, чем старые версии утилиты. База данных, в которой содержатся сигнатуры более 3000 приложений, растет с каждым новым выпуском утилиты. Nmap можно настроить на использование анализатора служб, чтобы попытаться выяснить имя и версию приложения, прослушивающего открытый порт, и определить версию целевой операционной системы. При использовании анализатора служб резко увеличивается время сканирования, но зато можно узнать, является ли приложение, прослушивающее порт 80, Web-сервером, таким как Microsoft IIS, или чем-то иным. Следует запустить команду

nmap -A HostToScan

где HostToScan - имя или IP-адрес проверяемого компьютера. Чтобы узнать только версию приложения, нужно использовать параметр -sV.

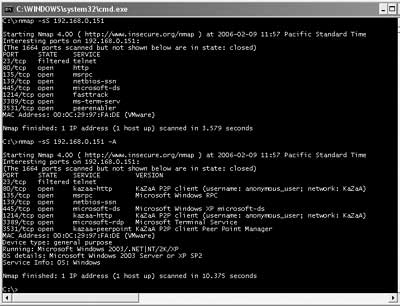

На Экране 1 показаны результаты двух проверок. В первом сеансе использован параметр -sS для запуска простого скрытого сканирования TCP SYN (тип проверки по умолчанию в Nmap). Nmap сообщает, что TCP-порт 80 открыт и просто указывает службу, связанную с портом (в данном случае, HTTP). Функция преобразования номера порта в имя отличается очень широкими возможностями и полезна, чтобы быстро идентифицировать отдельные порты. Однако, ее результаты могут ввести в заблуждение - иногда вредные программы захватывают широко используемые порты, такие как порт 80, чтобы избежать обнаружения или обойти брандмауэры.

Экран 1. Результаты базовой проверки Nmap и сеанса с определением операционной системы и ее версии.

Во второй проверке на Экране 1 с помощью параметра -A запускается анализатор служб, который обнаруживает операционную систему и проверяет версии. Выясняется, что порт 80 прослушивает программой Kazaa. Можно выяснить, что эта программа одноранговой пересылки файлов в действительности прослушивает несколько портов, в том числе и порт 80. Значительное увеличение времени выполнения операции - 90 секунд при сканировании с определением версий вместо чуть более 2 секунд при простой проверке портов - приемлемая плата за точную информацию.

Вывод в формате XML

Прошлые версии Nmap поддерживали XML, но в Nmap 4.0 уровень поддержки повысился. Например, Nmap располагает таблицей стилей в формате XML (Nmap.xsl), которая обеспечивает непосредственное преобразование XML-вывода Nmap в HTML. Чтобы вывести результаты сканирования Nmap в XML-файл с именем myNmapOutputFile.xml, связанным с настраиваемой таблицей стилей, следует применить команду

nmap -oX myNmapOutputFile.xml

-stylesheet

"c:program

filesNmapNmap.xsl"

HostToScan

указав имя конкретного выходного XML-файла, путь к этому файлу и проверяемый компьютер. Чтобы просмотреть XML-файл, его нужно открыть в Microsoft Internet Explorer (IE) или другом браузере, обеспечивающем XML-преобразования.

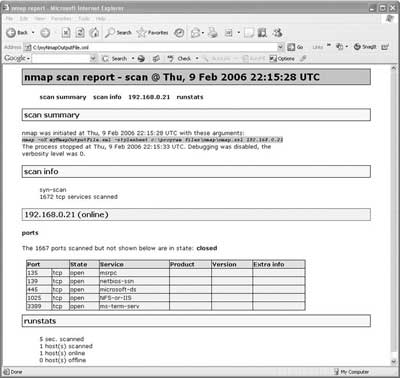

Экран 2. XML-вывод Nmap, преобразованный в формат HTML.

На Экране 2 показан образец результатов, выведенных в формате XML и преобразованных через встроенную функцию Extensible Style Language Transformations (XSLT) утилиты Nmap.

Хорошее дополнение к набору инструментов

Администратор может взаимодействовать с Nmap 4.0 в процессе выполнения, не прерывая и не перезапуская программу. Поэтому некоторые параметры можно изменять "на ходу", например, повышать/уменьшать детализацию вывода (v/V) и отладочной информации (d/D). В процессе сканирования можно получать информацию о состоянии; достаточно нажать любую клавишу, чтобы увидеть выполненный процент операции и ориентировочное время завершения.

В Nmap 4.0 достигнут новый уровень надежности, быстродействия и функциональных возможностей. Пришла пора обновить старые версии Nmap.

Джефф Феллинг (jeff@blackstatic.com) - редактор Windows IT Pro и вице-президент по информационной безопасности и проектированию компании aQuantive. Он автор книги IT Administrator's Top 10 Introductory Scripts for Windows (издательство Charles River Media).