В продолжение темы, поднятой Алексеем Набережным в статье «Помогите, украли ICQ» («Мир ПК», №5/07, с. 76), отмечу, что во многих случаях хищения виноваты сами пользователи, из-за своего незнания и небрежности «дарящие» номера ICQ злоумышленникам. Совсем не обязательно заглядывать через плечо, чтобы узнать, что набирают на клавиатуре. Ведь данные ICQ — номера и пароли доступа к сервису — передаются по сети в открытом виде. Нужно лишь уметь извлекать их. А это намного проще, чем может показаться.

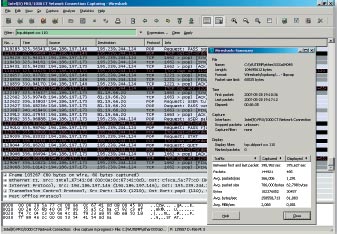

Wireshark — специализированное программное обеспечение, визуально отображающее передаваемую по сети информацию. С его помощью можно анализировать не только сетевой трафик компьютера, на котором он был установлен, но и трафик сторонних ПК и сетевых устройств, передаваемый в данном сегменте сети.

Среди прочей информации программа извлекает из перехваченного трафика данные о сетевых адресах отправителя и получателя, но, что более интересно, показывает еще и полезное содержимое. Например, с помощью Wireshark (проект ранее носил название Ethereal) можно проследить за обменом сообщениями между почтовым сервером (POP3) и почтовым клиентом (Outlook, TheBat! и т.д.). Наблюдать, пожалуй, будет интересно, поскольку почтовый протокол POP3 — текстовый и все команды, передаваемые на сервер, и его ответные сообщения — это небольшой набор простых англоязычных терминов. К примеру, в команде, начинающейся со слова USER, следующий параметр — имя почтового ящика пользователя. В команде PASS — пароль, передаваемый открытым текстом, а не в виде «восьми звездочек», как он выглядит в настройках почтовой программы.

В «клуб» уязвимых сетевых сервисов помимо ICQ и POP3 следует добавить еще FTP и HTTP. Они тоже передают информацию в текстовом виде, соответственно также любезно предоставляют перехватчикам регистрационные данные пользователей. Это не злой умысел разработчиков. Скорее это признание в некой наивности и доброжелательности времен зари сетевой эпохи. Подводя текущий итог, отмечу: служба передачи сообщений ICQ, почтовый сервис POP3, протоколы передачи файлов FTP и гипертекстовых документов HTTP (а также ряд других менее известных протоколов) передают регистрационные данные пользователей в легкодоступном виде. Это надо помнить. И если функционал описываемого выше Wireshark более ориентирован на исследовательские цели, множество иных программ предназначены отнюдь не для академических исследований.

В качестве примера приведу Dsniff. Эта небольшая утилита перехватывает трафик и извлекает из него только коды доступа к сервисам. Есть и более сложные инструменты. Cain & Abel помимо перехвата паролей, в открытом виде передаваемых по сети, имеет ряд функций для взлома криптографически защищенной информации. И что более важно, позволяет, изменив маршрут передачи трафика, вклиниться между сторонними клиентами сети (атака вида mac spoofing) и тем самым получить доступ к недосягаемым ранее для перехвата данным.

При необходимости перехвата иной информации (кроме паролей) можно применить Tcpflow. Утилита декодирует и записывает в файлы всю информацию, передаваемую трафиком (по tcp-протоколу). Из дальнейшего анализа записей Tcpflow среди прочего можно узнать о том, какие ресурсы посещались наблюдаемым объектом, в какое время, что было прочитано или отослано на них и что было в электронной переписке.

Возможности описанных выше и аналогичных им программ можно ограничить лишь применением специализированного сетевого оборудования. Эта мера сведет к минимуму возможность перехвата трафика рядовыми членами сети. Если же злоумышленник получает доступ к ключевому элементу -– сетевому маршрутизатору, он имеет почти полный контроль над передаваемыми данными. В области сетевых технологий есть решения, предусматривающие и этот вариант, но к общедоступным они не относятся. К сожалению, защита сетевого трафика от перехвата выходит за рамки возможностей обычного пользователя. Это одна из задач сетевого администрирования. Пользователю же остается лишь решать, стоит ли подключаться к ICQ из интернет-кафе и насколько безопасно вести служебную переписку, работая в домашней сети.

* * *

Цель этой статьи — отнюдь не обучить «взлому», а показать уязвимость распространенных сетевых сервисов для перехвата данных, а чтобы проиллюстрировать это, пришлось привлекать соответствующий инструментарий. Все упомянутые в статье программы общедоступны и существуют уже несколько лет.

Адреса упоминаемых проектов и ресурсов

Cain & Abel http://www.oxid.it/

Dsniff http://www.monkey.org/~dugsong/dsniff/

Tcpflow http://www.circlemud.org/~jelson/software/tcpflow/

Wireshark http://www.wireshark.org/