Аппаратное шифрование документов в соответствии с российским ГОСТом

При использовании же криптосредств следует помнить, что в России разрешено пользоваться только сертифицированными алгоритмами, то есть ГОСТами на симметричное шифрование и электронную подпись и сертифицированными аппаратными и программными решениями, их реализующими. В числе других продукты для поддержки этих алгоритмов разрабатывает компания «Анкад». История компании началась в 1991 году, после того как группа разработчиков аппаратного шифратора покинула завод «Ангстрем», поскольку госфинансирование их деятельности было прекращено. На свои деньги основатели «Анкада» завершили разработку шифропроцессора и на его основе выпустили первую плату «Криптон-3», аппаратно реализующую принятый еще в 1989 году ГОСТ 28147-89 на шифрование с секретным ключом. С тех пор «Анкад» специализируется на создании продуктов, поддерживающих отечественные криптографические стандарты: на шифрование — ГОСТ 28147-89 и на подпись — ГОСТ Р 34-10/11-94.

«Анкад» обладает полной лицензией ФАПСИ на разработку криптографических продуктов. Аппаратные шифраторы «Криптон-4» и «Криптон-4К/16» сертифицированы в комплектах с ранообразными прикладными программными продуктами. Платы «Криптон-Замок» и «Криптон-4К/16 Замок» кроме собственно шифрования реализуют некоторые функции защиты от несанкционированного доступа. Они сертифицированы Гостехкомиссией и сейчас находятся на сертификации ФАПСИ. Самой последней версией аппаратного шифропроцессора является плата «Криптон-8/PCI», позволяющая шифровать информацию на скорости 8 Мбайт/c. Она выпущена совсем недавно, и ее сертификация в ФАПСИ только начинается. Следует отметить, что основой всех плат являются шифропроцессоры, разработанные самой «Анкад», и почти все они (кроме «Криптон-8/PCI») изготавливаются на полупроводниковой базе производства завода«Ангстрем». Элементаная база «Криптон-8/PCI» спроектирована на основе технологии, для которой в России не нашлось соответствующего завода.

В свое время ключи шифрования хранились только на дискетах. Сейчас можно использовать и другие аппаратные носители, например смарт-карты, USB-брелоки и идентификаторы Touch Memory. Даже на самой плате «Криптон» уже предусмотрены разъемы для ридеров смарт-карт и коннекторов Touch Memory. Их применение исключает появление ключей в оперативной памяти компьютера, где их можно перехватить. Кроме того, при прямом доступе к ключам «Криптон» иницииализируется до загрузки операционной системы и может проверить ее неизменность. Именно так, например, действует «Криптон-Замок». В «Анкад» планируют поддерживать и микропроцессорные смарт-карты, в частности российскую интеллектуальную карту. Она подготавливает устройство считывания для таких карт. При работе с интеллектуальными картами возможна взаимная аутентификация карты и «Криптона», что еще больше увеличивает надежность защиты.

Итак, «Криптон-8/PCI» позволяет шифровать на скоростях, сравнимых со скоростью передачи информации в сети Fast Ethernet. Сейчас на существующей технологической базе уже достигнут предел по скорости. Поэтому дальнейшее совершенствование плат в России, по-видимому, будет идти за счет расширения ассортимента аппаратных носителей ключей, удешевления самого продукта и распараллеливания потоков шифрования.

Кроме аппаратных шифраторов компания продает и программные эмуляторы, которые реализуют аналогичные функции. Они также сертифицированы в ФАПСИ. Стоит отметить, что из-за быстрого развития универсальных процессоров программный эмулятор работает на скоростях, сравнимых с аппаратным шифрованием. Так, при шифровании стационарного массива информации программный эмулятор на Pentium II/233 МГц шифрует со скоростью 6 Мбайт/с — медленнее аппаратного, но не намного. Впрочем, рост тактовой частоты процессора не сильно увеличит скорость шифрования. Компания собирается добиться этого за счет использования параллельно нескольких плат и специальных программ для распределения нагрузки на шифраторы.

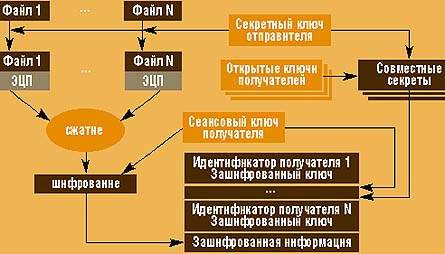

Плата «Криптон» или ее эмулятор реализуют только базовые криптографические функции, на основе которых строятся различные приложения. В частности, сам «Анкад» выпускает систему шифрования и подписи архивов и почтовых сообщений, которая называется ArcMail и стоит вместе с эмулятором 160 долл. и выше. Эта программа позволяет шифровать и подписывать электронную почту и архивные файлы. При этом используется единая система распространения ключей для обоих типов криптографии — шифрования и электронной подписи. Есть две ее реализации — на симметричных и несимметричных ключах. Во втором случае для шифрования текста письма предназначается симметричное шифрование, а его ключ шифруется на совместном секрете и помещается в заголовок письма рядом с именем получателя. При применении симметричного шифрования ключи выбираются из матрицы, которая распространяется на дискетах. Crypton ArcMail также имеет сертификат ФАПСИ.

Такие же системы управления ключами действуют и в потоковом шифраторе IP-пакетов «Криптон-IP». Он устанавливается на выходе из локальной сети и шифрует весь поток передаваемой информации, но при этом маршрутизатор внутрь сети будет пускать только те пакеты, которые пришли от другого известного ему криптомаршрутизатора.

С одной стороны, это гарантирует защиту, но с другой — ограничивает использование Internet. Кроме того, для работы маршрутизатора нужна отдельная машина, функционирующая под MS-DOS. В настоящее время разрабатывается специальный клиент, который будет работать под Windows и которому не потребуется отдельная машина. Он сможет устанавливать зашифрованное соединение либо с маршрутизаторами, либо с подобными себе клиентами.

Кроме этих программных продуктов для шифрования, «Анкад» получил сертификаты на пакеты «Криптон Шифрование» и «Криптон Подпись». Эти программы обеспечивает соответственно симметричное шифрование электронную подпись с асимметричной схемой управления ключами.

Компания также предлагает средства разработки, которые позволяют интегрировать функции шифрования в любое корпоративное приложение. Разработчики прикладных систем могут просто реализовать интерфейс для связи с криптобиблиотекой «Анкад», но не интегрировать сам модуль в систему. Если пользователю необходимо иметь прикладную систему, он вместе с ней покупает дополнительный криптомодуль у «Анкад». Причем компания предлагает три уровня интерфейсов, реализующих все необходимые функции, — от прямого доступа к шифратору до библиотеки Crypton ArcMail с функциями чтения/записи шифрованных текстов и управления ключами.

В ближайших планах компании — выпуск программных модулей для приложений Microsoft Office, в частности для Word. Модуль организует шифрование данных в этих приложениях. Кроме того, намечается перенос драйверов платы на платформу Intel Solaris, и уже разработаны эмуляторы для обоих вариантов Solaris (SPARC и Intel). Однако пока спрос на системы шифрования для этих платформ невелик. Возможно, он увеличится после завершения интеграции эмуляторов в межсетевой экран «Застава» компании Элвис+.

Стандарты настоящие и будущие

Следует отметить, что западные стандарты, и в частности DES, появились в конце 70-х. Их опыт был учтен в разработке нашего стандарта. Так, основной недостаток DES — короткий ключ, и поэтому в ГОСТ ключ сделали 256-разрядным, увеличив его более чем вчетверо. В результате получился более надежный алгоритм, который пока не вскрывается методом простого перебора, как это происходит в случае с DES. Так что еще лет пять на ГОСТ можно будет уверенно полагаться. Правда, обратной стороной надежности ГОСТа является отсутствие быстрых алгоритмов реализации шифрования, и поэтому поддержка ГОСТа более ресурсоемкая, чем работа с другими алгоритмами. Забавно, что в последней версии архиватора arj встроен стандарт, который подпадает под ограничение на вывоз из США определенного класса алгоритмов шифрования.

Поговаривают, что в недрах ФАПСИ сейчас разрабатывается новый, более скоростной стандарт шифрования, который через некоторое время может заменить нынешний ГОСТ. Если учесть, что аппаратная реализация криптографических алгоритмов — процесс не быстрый и непростой, и не каждый в состоянии с этой задачей справиться, было бы логичным предоставить разработчикам возможность ознакомления с новинками и их освоения на ранней стадии, иначе отставания в сфере информационной безопасности не избежать.

Вот как комментирует ситуацию Игорь Лукашов, начальник отдела маркетинга «Анкад»: «Фактически все, что связанно с ГОСТом, мы уже выработали. Можно снижать себестоимость, расширять набор ключевых носителей и делать другие функциональные расширения, но принципиально мы не можем выйти за рамки ГОСТа».

Отечественные разработчики готовы осваивать новые алгоритмы и хотели бы получить хотя бы благословение со стороны ФАПСИ. Если «Анкад» вложит деньги в хороший, но не сертифицируемый ФАПСИ алгоритм, то эти средства будут потрачены напрасно. Так что сейчас будущее российской криптоиндустрии в руках ФАПСИ.

Общий секрет

Когда необходимо передать ключ от отправителя к получателю, то часто используется общий, или совместный, секрет. Это ключ, который могут вычислить только отправитель и получатель. Обычно для вычисления совместного секрета используют несимметричное шифрование. Тогда отправитель из своего секретного ключа и открытого ключа получателя по специальному алгоритму вычисляет совместный секрет и использует его для шифрования информации. Есть также алгоритм для получателя, с помощью которого он из своего секретного ключа и открытого ключа отправителя вычисляет тот же совместный секрет. Это позволяет ему расшифровать полученное сообщение