Компания «Информзащита» реализует средства комплексного управления безопасностью

Большинство защитных механизмов, предусмотренных руководящими документами по безопасности, уже реализовано на уровне операционных систем — их надо только правильно настроить. Именно поэтому все больший интерес вызывают системы комплексного управления безопасностью. Их основная задача — контроль за изменениями конфигурации корпоративной системы и выявление потенциально опасных узлов. Западные компании уже выпускают подобные продукты, помогающие управлять настройкой и мониторингом систем безопасности. Эти устройства предназначены для обеспечения безопасности разнородных вычислительных систем. Собственно, на Западе рынок продуктов, называемых комплексными системами управления безопасностью, развивается очень активно. В России пока этими системами пользуются только отдельные корпоративные клиенты. Но количество крупных информационных систем с каждым годом растет. Об их тотальной защите речь, как правило, не идет, но обеспечить приемлемый контроль защитных механизмов и их управляемость желают многие.

Большинство подобных систем в основном ориентированы на защиту серверов, а рабочим местам уделяется мало внимания. Действительно, нападение на сервер опаснее, чем нападение на рабочую станцию, но, как правило, вначале злоумышленники захватывают какой-нибудь плохо защищенный компьютер, который затем используют для атаки на сервер.

Разработчик российской системы управления безопасностью — компания «Информзащита» уделяет большое внимание контролю именно рабочих станций. Предлагаемая ею технология «Беркут» позволяет заметить опасные изменения в конфигурации рабочей станции и вовремя предотвратить нападение. Однако при этом на каждую рабочую станцию приходится устанавливать дополнительное ПО, что для больших систем достаточно дорого.

Внутреннее строение «Беркута»

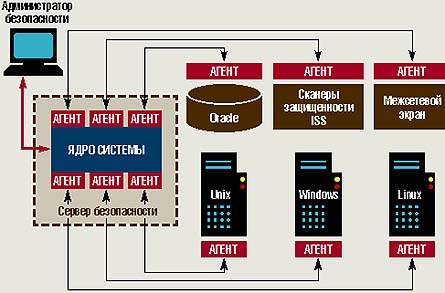

Система «Беркут» состоит из трех функциональных частей: сервера безопасности, подсистемы управления и агентов, напрямую взаимодействующих с ресурсами информационной системы. Сервер безопасности является ядром системы, которое взаимодействует со всеми компонентами, получает от них статистическую информацию и передает им управляющие сигналы. Подсистема управления позволяет администратору безопасности контролировать в реальном времени защищенность системы, просматривать журналы изменений, генерировать необходимые отчеты и администрировать собственно базу данных сервера безопасности. В «Информзащите» рекомендуют располагать сервер безопасности и консоль управления на разных компьютерах, поскольку в этом случае можно добиться более надежной защиты.

В «Беркуте» предусмотрены три уровня детализации отчета — для руководителя, инженера и технического специалиста. Без программ управления распределенная система работать просто не будет, поэтому сетевая версия состоит из сервера безопасности и программ управления. Агенты, выполняющие основную работу по сбору статистики и реализации управляющих воздействий, продаются отдельно. Их набирают в зависимости от используемых в корпоративной сети платформ и приложений.

Агенты являются основой системы. Они работают на серверах и рабочих станциях, а также могут быть встроены в приложения, например, в анализаторы защищенности компании Internet Security Systems (ISS), межсетевые экраны и СУБД. Так, скажем, если администратор безопасности регистрирует нового пользователя в системе Unix, то именно агенты, работающие в данной среде, отслеживают корректность выполняемых операций. Аналогичные средства предусмотрены и для других операционных систем, причем администратор безопасности может и не знать, какие именно манипуляции осуществляет агент для реализации его команд. Агенты могут работать и без использования сервера безопасности — в так называемом локальном режиме.

Есть два режима работы агентов — пассивное наблюдение и активное управление. Cкажем, для надзора за действиями администратора Windows NT достаточно на контроллер домена установить небольшой модуль слежения, который будет собирать соответствующую информацию и передавать ее на сервер безопасности. Если же действия администратора Windows NT идут вразрез с доктриной безопасности, то наказание последует от руководства, а не от информационной системы. Пассивный агент реализовать достаточно легко, и он, как правило, хорошо справляется с защитой информационной системы.

Активное управление позволяет не только контролировать действия администратора, но и блокировать потенциально опасные изменения. Такая схема работает оперативнее, но накладывает и более высокие требования на администратора безопасности. Активный агент сложнее в реализации, а кроме того, его внедрение часто вызывает негативную реакцию системных администраторов. Но при этом система управления безопасностью обретает новое качество. Обычно вначале устанавливается пассивный агент, а затем при необходимости с помощью дополнительных компонентов он превращается в активного. Таким образом можно обеспечить постепенное внедрение системы — начиная с пассивных компонентов, с последующей заменой их на активные.

Основной массив административной информации хранится в базе данных, куда система собирает сведения со всех пассивных агентов и представляет в универсальном формате. Эта информация становится доступна администратору безопасности, который таким образом контролирует изменения конфигураций всех компонентов системы. Если необходимо активно вмешаться в работу механизмов безопасности, то администратор формирует соответствующие заявки на изменение конфигурации, которые сначала помещаются в центральную базу, а затем рассылаются всем активным агентам. Так в общих чертах работает система «Беркут».

«Беркут» в полете

На текущем этапе разработки «Беркута» созданы собственно сервер безопасности и агентов для основных операционных систем. В качестве базового для агентов служит еще один продукт «Информзащиты» — SecretNet. Ведутся также работы по интеграции средств контроля защищенности корпоративных систем компании ISS («Информзащита» — ее дистрибьютор). «Беркут» будет играть роль единой консоли управления для продуктов ISS и использоваться для их запуска, для сбора статистики на универсальное рабочее место администратора безопасности и выполнения других управляющих функций.

Кроме того, ведется работа по интеграции «Беркута» с криптомаршрутизатором «Континент-К» — также разработки «Информзащиты». У него есть своя система управления, но интеграция с «Беркутом» дает возможность унифицировать отчетность и позволит управлять им не как отдельным продуктом, а как элементом целостной системы защиты. Кроме того, «Информзащита» собирается заниматься разработкой агентов для наиболее известных межсетевых экранов и СУБД.

Для подключения нового компонента к «Беркуту» необходимо разработать соответствующий агент и модуль для сервера безопасности, который может получать информацию от агента и управлять им. Ядро системы устроено так, что для поддержки новых компонентов изменять его не нужно. Для новой платформы или приложения, как правило, вначале разрабатывается пассивный агент, который со временем дополняется до активного.

Иногда для усиления защиты вместе с «Беркутом» можно устанавливать продукты ISS. Анализаторы безопасности ISS ориентированы на моментальные слепки состояния защищенности системы, в то время как «Беркут» работает постоянно. Фактически анализаторы безопасности рассчитаны на поиск возможностей для внешних нападений, а «Беркут» предотвращает внутренние нападения. Поэтому продукты ISS и «Беркут» хорошо дополняют друг друга. Причем анализаторы могут проверять защиту тех систем, на которых нет дополнительных модулей «Беркута», что расширяет его возможности по комплексному анализу безопасности. Например, так контролируется защищенность маршрутизаторов, на которые принципиально невозможно поставить модули «Беркут».

Кроме того, в «Беркуте» появился механизм шаблонов, который позволяет администратору безопасности выбрать одну из стандартных стратегий защиты. В результате можно менять степень защищенности системы путем нажатия одной кнопки. Это облегчает внедрение системы, поскольку обеспечивается поэтапный ввод ее в эксплуатацию, а следовательно, возможность усиления защиты по мере необходимости.

Импортные продукты, аналогичные «Беркуту», в основном базируются на двух технологиях: ролевом управлении и централизованном сборе системных журналов с последующим их отображением. Ролевое управление удобно при небольшом количестве ролей и прикладных задач. В разнородных системах такая ситуация редкость — хотя в «Беркуте» используются роли, но они существенно отличаются от аналогичных понятий в «ролевых системах безопасности». По сравнению с анализаторами системных журналов в «Беркуте» вся информация приводится к единому формату. При этом предусмотрено так называемое семантическое сжатие, когда повторяющиеся наборы сообщений, например при запуске ОС, «схлопываются» в один. Поэтому для визуального анализа и восприятия такой журнал становится более информативным. Для каждого пользователя в системе существуют свои профили, которые описывают уровень анализа его действий.

Таким образом, «Беркут» сейчас является одним из перспективных и интересных продуктов в классе комплексного управления безопасностью.

Как работает система «Беркут»

Система «Беркут» состоит из трех функциональных частей: сервера безопасности, подсистемы управления и агентов, напрямую взаимодействующих с ресурсами информационной системы. Сервер безопасности является ядром системы, которое взаимодействует со всеми компонентами, получает от них статистическую информацию и передает им управляющие сигналы

|

О «Беркуте»

Разработчик: компания «Информзащита», специализирующаяся на разработке и продаже решений для обеспечения сетевой безопасности

Назначение: система комплексного управления безопасностью распределенной гетерогенной сети

Текущее состояние: разработаны ядро системы и агенты для наиболее популярных операционных систем; ведется разработка агентов для продуктов компании Internet Security Systems, межсетевых экранов и СУБД Oracle и Informix

Платформы: Windows NT/Windows, ведется разработка для Linux

Web-сайт компании: http://www.infosec.ru