Судя по результатам исследования внутренних ИТ-угроз в России и мире в 2007 г., проведенного аналитическим центром InfoWatch, чаще всего при краже информации целью являются персональные данные (см. рис. 1.).

Если же взглянуть на каналы утечки, то, по данным того же исследования, мы имеем следующую картину (рис. 2)

Таким образом, 43% утечек (мобильные устройства и резервные носители) связаны, прежде всего, с хищением или утерей резервных копий, пропажами ноутбуков, карманных компьютеров, USB-дисков. Обезопасить себя от таких утечек можно прежде всего с помощью шифрования мобильных носителей. Об этом говорят и результаты опроса, проведенного экспертами независимой компании TheInfoPro (TIP) 150. В опросе участвовали организации из списка Fortune 1000

Другой пример — компания BeCrypt проанализировала текущее состояние технологии шифрования в британских государственных структурах. Оказалось, что только 9% британских органов власти используют шифрование данных на всех имеющихся компьютерах, 46% шифруют только особенно важные данные, а оставшиеся 45% не используют шифрование в принципе, подвергая свою информацию очень высокому риску в случае утечки. При этом абсолютное большинство (более 90%) респондентов не имеют четкой политики в отношении работы с приватными данными, а 30% — политики по работе с мобильными носителями.

Что же можно противопоставить подобным угрозам? Только шифрование данных! В данной статье мы попробуем рассмотреть, чем же нам сможет помочь в вопросах шифрования технология BitLocker компании Microsoft.

Для внедрения шифрования BitLocker в Windows Vista прежде всего стоит учесть, что данная технология реализована только в версиях Windows Vista Enterprise и Windows Vista Ultimate. Для того чтобы вы могли зашифровать свой жесткий диск, ранее его нужно было разметить специальным образом, а в случае, если вы сразу этого не сделали по каким-то причинам, вам приходилось переустанавливать операционную систему, предварительно переразметив диск. Однако с появлением программного обеспечения BitLocker Drive Preparation Tool положение изменилось.

Описание BitLocker Drive Preparation Tool

BitLocker Drive Preparation Tool можно использовать для подготовки к шифрованию с помощью технологий BitLocker Drive Encryption.

Системные требования, предъявляемые к данному программному обеспечению, стандартны: компьютер должен работать под управлением Windows Vista Ultimate или Windows Vista Ultimate Service Pack 1, Windows Vista Enterprise, Windows Vista Enterprise Service Pack 1 или Windows Server 2008.

Windows Vista Ultimate или Windows Vista Ultimate Service Pack 1

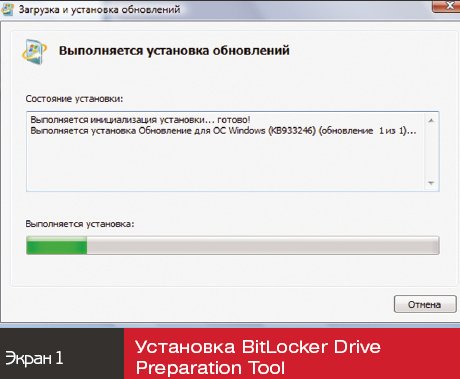

Для установки программы потребуется выполнить следующие действия:

-

нажмите кнопку «Пуск», в строке поиска наберите Windows Update и нажмите Enter;

-

щелкните Check for updates;

-

выберите View available Extras;

-

выберите вариант BitLocker and EFS enhancements и нажмите Install (экран 1).

Windows Vista Enterprise, Windows Vista Enterprise Service Pack 1 и Windows Server 2008

Если вы используете названные операционные системы, то вам необходимо загрузить соответствующее программное обеспечение по ссылке http://www.microsoft.com/downloads/details.aspx?FamilyId=320B9AA9–47E8–44F9-B8D0–4D7D6A75ADD0 и установить его.После того как программа установлена, можно запустить ее одним из двух способов:

-

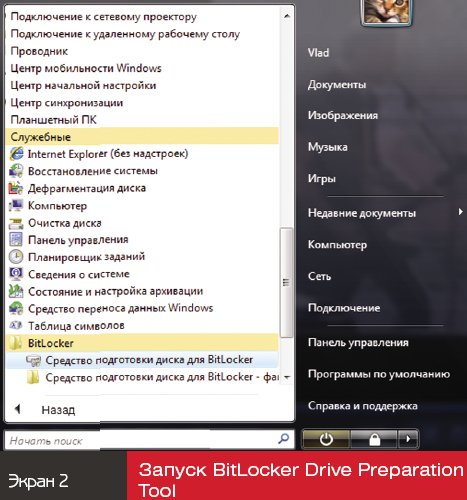

выбрать «Пуск», «Все программы», «Стандартные», «Служебные», BitLocker, «Средство подготовки диска для BitLocker» (экран 2);

-

выбрать «Пуск», в строке поиска набрать BitLocker, а затем щелкнуть на BitLocker Drive Preparation Tool в списке программ.

После запуска утилиты подготовки будет проведена подготовка диска для шифрования BitLocker и создан новый активный раздел. Для того чтобы процесс разметки жесткого диска проходил быстрее, рекомендуется предварительно выполнить очистку диска C: и его дефрагментацию. После преобразования разделов на диске потребуется перезагрузить компьютер. Рассмотрим все этапы подробнее.

Подготовка жесткого диска

Для шифрования жестких дисков и проверки целостности загрузки BitLocker необходимо создать два раздела. Эти два раздела представляют собой, во-первых, активный системный раздел, с которого загружается компьютер и, во-вторых, раздел, на котором находятся файлы операционной системы.

BitLocker Drive Preparation Tool автоматизирует процесс создания этих разделов:

-

Создает второй раздел, нужный для процесса шифрования, размером в 1,5 Гбайт.

-

Переносит файлы загрузки в новый раздел.

-

Назначает его активным.

По окончании работы требуется перезагрузить компьютер, чтобы изменения вступили в силу. После перезагрузки разделы будут корректно подготовлены для шифрования с помощью технологии BitLocker. Учтите, что, если вы хотите использовать Trusted Platform Module (TPM), необходимо инициализировать этот модуль до начала процесса шифрования.

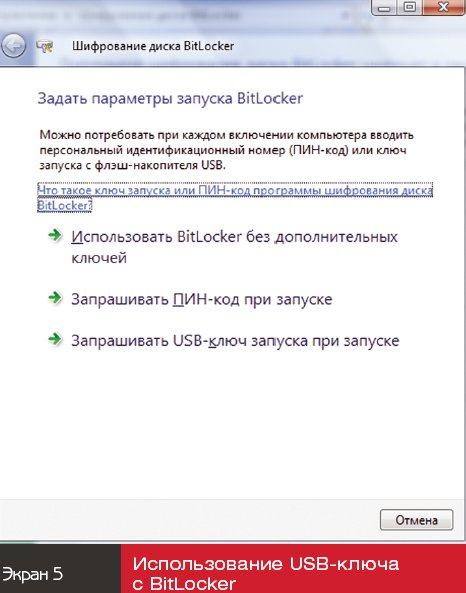

Если вы хотите использовать шифрование с усиленной защитой, необходимо выбрать дополнительные факторы проверки подлинности с помощью BitLocker. Для этого потребуется либо ПИН-код, либо наличие флэш-накопителя в порте USB, содержащего ключ, созданный при включении BitLocker.

Чтобы установить дополнительную проверку, необходимо указать эти требования в локальных политиках. Для этого нужно:

-

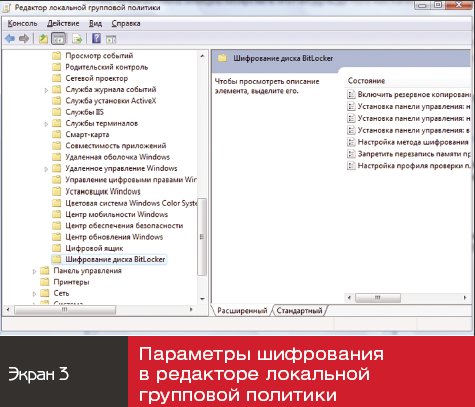

Выбрать «Пуск» и набрать gpedit.msc в строке «Начать поиск», а затем нажать Enter.

-

В окне «Редактор локальной групповой политики» выбрать «Конфигурация компьютера», «Административные шаблоны», «Компоненты Windows», «Шифрование диска BitLocker» (см. экран 3).

-

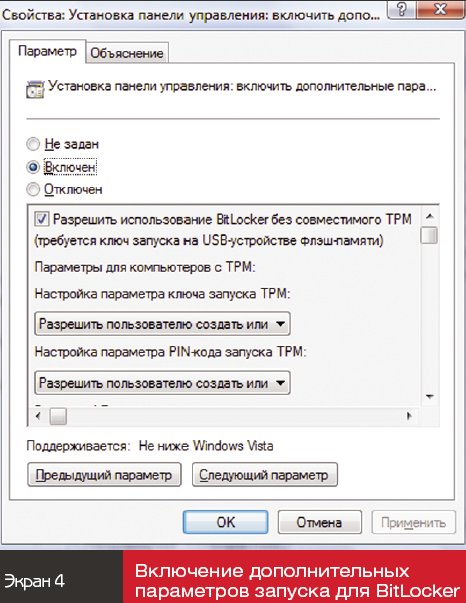

Дважды щелкнуть на строке «Установка панели управления: включить дополнительные параметры запуска».

-

Выбрать «Включить», затем пометить «Разрешить использование BitLocker без совместимого ТРМ» (экран 4).

-

Закрыть окно «Редактор локальной групповой политики». Для применения изменений групповой политики нажать Start и ввести gpupdate.exe/force в строке Начать поиск. Дождаться результатов применения групповых политик.

-

Для того чтобы запустить шифрование в действие, необходимо включить Turn On BitLocker.

-

На странице Set BitLocker Startup Preferences выбрать Require Startup USB Key at every startup. Данная возможность доступна лишь при отсутствии ТРМ. USB-ключ должен быть вставлен в порт каждый раз при загрузке компьютера (экран 5).

После перезагрузки можно начать шифрование жесткого диска.

Однако далее перед нами все чаще встает другая проблема — шифрование внешних носителей (USB-дисков и флэш-карт). Рассмотрим подробнее, как это можно сделать.

Шифрование сменных носителей

Меня могут спросить, зачем нужно шифровать сменные носители? Приведем пару примеров, когда применение шифрования значительно облегчает жизнь. Первый пример — из собственной практики. Однажды я нашел USB-флэшку на полу в магазине. Пришел, посмотрел, а на ней бизнес-план предприятия… Не думаю, что хозяин был сильно рад потере. Верно? Ситуация вторая. Ваш директор срочно собирается в командировку. От вас требуют записать на флэшку конфиденциальную информацию. А вдруг флэшку просто потеряют? Кто будет виноват, что не принял меры? Правильно, вы.

Естественно, подобные меры должны определяться в соответствии с требованиями политики безопасности. А как это осуществить, мы рассмотрим далее.

Для применения шифрования сменных внешних дисков необходимо отформатировать сменный диск с применением файловой системы NTFS.

ВАЖНО! Прежде чем приступать к шифрованию сменного носителя, необходимо продумать вопрос хранения ключа шифрования. Если вы потеряете этот ключ, восстановить данные будет невозможно!

Для шифрования сменного носителя необходимо сделать следующее:

-

Запустить окно командной строки, используя режим «Запуск от имени администратора». Легче всего это сделать, нажав правую клавишу на значке командной строки и выбрав соответствующий пункт меню.

-

Перейдите в папку %WINDIR%System32, например, C:WindowsSystem32.

-

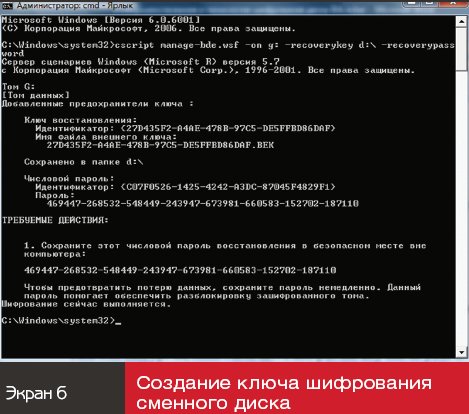

Наберите в командной строке cscript manage-bde.wsf -on R: -recoverykey d:-recoverypassword (экран 6). В данной команде используются следующие параметры:

•R: — буква, соответствующая вашему сменному диску;

•D: — путь, по которому будет сохранен файл пароля восстановления.

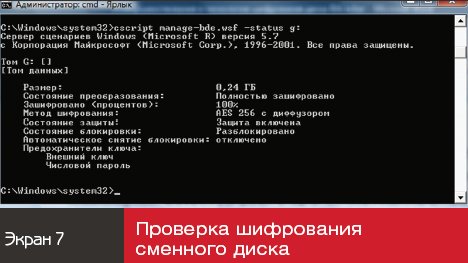

Учтите, что потребуется некоторое время для того, чтобы зашифровать сменный диск. Чтобы убедиться, что сменный диск зашифрован, введите следующую команду (экран 7):

cscript manage-bde.wsf -status R:

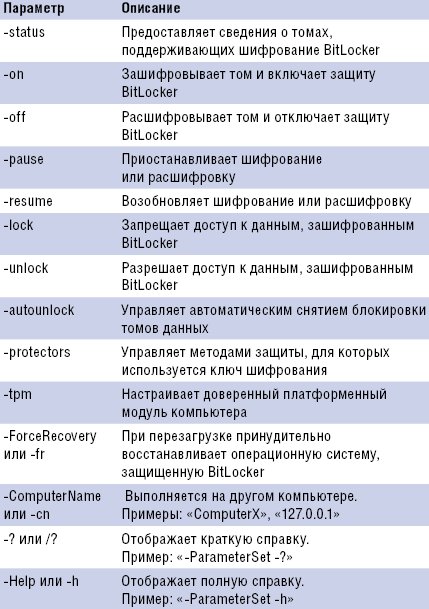

Полное описание параметров сценария приведено во врезке «Описание параметров сценария manage-bde.wsf».

Для того чтобы подключить зашифрованный сменный диск, наберите в окне командной строки следующие команды:

cscript manage-bde.wsf -unlock R:

-recoverypassword 111950–074411–044704–271238–313841–511626–093401–026598,

где 111950–074411–044704–271238–313841–511626–093401–026598 — пароль восстановления.

Или

cscript manage-bde.wsf -unlock R:

-recoverykey D:E181 C91 B-20 A9–4702–87 C9–33 F901 D38 DE9.BEK,

где D:E181 C91 B-20 A9–4702–87 C9–33 F901 D38 DE9.BEK — файл ключа шифрования.

Необходимый bat-файл можно создать заранее.

Завершая разговор о шифровании сменных носителей, хотелось бы сказать, что в случае, если такой носитель подключить к системе, не поддерживающей шифрование BitLocker, система выдаст сообщение о том, что данный носитель USB Flash (внешний диск) не форматирован, и система предложит его отформатировать. Даже если это произойдет, ваша информация будет просто удалена, но зато она не достанется злоумышленнику.

Подготовка дисков к сдаче в ремонт (списанию)

Еще одним аспектом применения шифрования BitLocker является сдача жестких дисков компьютеров в ремонт. Наверное, все сталкивались с ситуацией, когда нужно срочно сдать в ремонт ноутбук, особенно если это ноутбук руководителя, а на нем хранятся конфиденциальные данные. Приходится вынимать жесткий диск, заранее договариваясь с представителем ремонтирующей организации. Мало того, что это не всегда удобно, так вам еще и могут отказать в гарантийных обязательствах. Что делать?

Естественно, подготовка к такой ситуации должна начинаться задолго до ее возникновения. Используя BitLocker, мы можем не просто зашифровать жесткий диск, а еще и удалить ключи, что сделает расшифровку диска невозможной. И на все это потребуется совсем немного времени. Как это сделать?

Процесс шифрования мы рассмотрели ранее. А вот каким образом удалить ключи шифрования, разберемся сейчас. Если вы используете TPM, достаточно просто провести его инициализацию. При этом ключи, хранящиеся в нем, будут уничтожены. Вместе с тем нужно провести форматирование незашифрованного загрузочного диска, загрузившись с другого носителя и используя командную строку, например:

Format s:/P:37,

где/P — обнуление каждого сектора указанное число раз (в нашем случае 37).

При этом ключи шифрования будут надежно удалены, а так как объем форматируемого раздела составляет всего 1,5 Гбайт, этот процесс не займет много времени.

Итак, мы убедились, что технология шифрования BitLocker может быть использована не только для шифрования жесткого диска, но и для шифрования сменных носителей. Это, в свою очередь, поможет вам в нелегком деле поддержания должного уровня информационной безопасности.

Владимир Безмалый - руководитель программы подготовки администраторов информационной безопасности «Академии БМС Консалтинг». MVP Windows Security. Vladimir_Bezmaly@ec.bms-consulting.com

Описание параметров сценария manage-bde.wsf

Примеры

manage-bde -status

manage-bde -on C: -RecoveryPassword -RecoveryKey F:

manage-bde -unlock E: -RecoveryKey

F:84 E151 C1…7 A62067 A512.bek

— status

manage-bde -status [Том]

[{-ProtectionAsErrorLevel|-p}]

[{-ComputerName|-cn} Имя_компьютера]

[{-?|/?}] [{-Help|-h}]

Описание

Предоставляет сведения о томах, поддерживающих шифрование BitLocker.

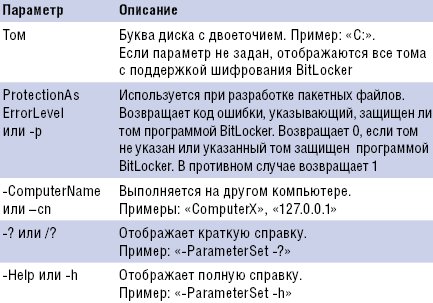

Список параметров

Примеры

manage-bde -status

manage-bde -status e:

manage-bde -status e: -ProtectionAsErrorLevel

— on

manage-bde -on Том

[{-RecoveryPassword|-rp} [ЧисловойПароль]]

[{-RecoveryKey|-rk} ПутьКПапкеВнешнихКлючей]

[{-StartupKey|-sk} ПутьКПапкеВнешнихКлючей]

[{-TPMAndPIN|-tp} PIN]

[{-TPMAndStartupKey|-tsk} ПутьКПапкеВнешнихКлючей]

[{-TPMAndPinAndStartupKey|-tpsk} -tp PIN -tsk

ПутьКПапкеВнешнихКлючей]

[{-EncryptionMethod|-em}

{aes128_diffuser|

aes256_diffuser|

aes128|

aes256}]

[{-ComputerName|-cn} ИмяКомпьютера]

[{-?|/?}] [{-Help|-h}]

Описание

Зашифровывает том и включает защиту BitLocker. Используйте параметры для добавления предохранителей для ключа шифрования. Эти предохранители ключа разрешают доступ к данным, зашифрованным BitLocker. При наличии на компьютере поддерживаемого доверенного платформенного модуля (TPM) автоматически добавляется защита с помощью TPM для тома. Шифрование тома операционной системы начнется при следующей перезагрузке после проверки оборудования.

Список параметров

Примеры

manage-bde -on C: -RecoveryPassword

manage-bde -on C: -RecoveryKey e:-RecoveryPassword

manage-bde -on C: -rp -rk «f:Folder» -SkipHardwareTest

manage-bde -on C: -rp -StartupKey «f:»

manage-bde -on C: -rp -TPMAndPIN 1234-em aes128_diffuser

— off

manage-bde -off Volume

[{-ComputerName|-cn} Имя_компьютера]

[{-?|/?}] [{-Help|-h}]

Описание

Расшифровывает том и отключает защиту BitLocker. Удаляет все предохранители ключа по завершении расшифровки.

Список параметров

Примеры

manage-bde -off C:

— autounlock

manage-bde -autounlock -enable Volume

manage-bde -autounlock -disable Volume

manage-bde -autounlock -clearallkeys OSVolume

Описание

Управляет автоматическим снятием блокировки томов данных.

Список параметров

Примеры

managee-bde -autounlock -enable E:

managee-bde -autounlock -disable E:

managee-bde -autounlock -ClearAllKeys C:

— protectors

manage-bde -protectors -get Том -parameter [аргументы]

manage-bde -protectors -add Том -parameter [аргументы]

manage-bde -protectors -delete Том -parameter [аргументы]

manage-bde -protectors -disable Том

manage-bde -protectors -enable Том

Описание

Управляет методами защиты для ключа шифрования.

Список параметров

Примеры

manage-bde -protectors -add -?

manage-bde -protectors -get -?

manage-bde -protectors -disable C: