Защита компьютеров от несанкционированного подключения портативных устройств хранения

Портативные устройства хранения удобны, но с их появлением значительно возросла угроза безопасности настольных компьютеров и ноутбуков. Вскоре после выхода Apple iPod сообразительные пользователи выяснили, что карманные устройства пригодны не только для записи музыки, но и для быстрого переноса программ и данных почти с любого компьютера. Емкость современных флэш-накопителей USB достигает нескольких гигабайтов, а благодаря высокой скорости передачи данных открываются неограниченные возможности для быстрой и незаметной кражи корпоративных данных и внедрения в системы нежелательных программ. В продажу поступают все новые миниатюрные скоростные устройства, которым для подключения и переноса данных нужны лишь порт USB или FireWire. Windows автоматически распознает и за несколько секунд настраивает многие портативные устройства хранения данных без дополнительных драйверов.

Специалистам ИТ-подразделений любых размеров необходимо определить, какие пользователи могут подключать устройства тех или иных типов к компьютерам и кому из них разрешается пользователям читать и/или записывать данные в подключенные устройства. Потери данных компании могут быть не просто досадной неприятностью; это событие может привести и к нарушению закона.

На практике невозможно полностью блокировать все внешние порты: у портативных устройств слишком много полезных применений. Пользователям необходимо перемещать данные, синхронизировать PDA и мобильные телефоны с компьютерами и подключать другие устройства, например принтеры.

Существует несколько программных продуктов, с помощью которых администраторы могут не только активизировать и отключать порты, но и управлять типами доступа отдельных пользователей и групп к портам. Разместив такую программу в ноутбуке, коммерческий представитель может синхронизировать PDA с компьютером, но пользователь, который зарегистрировался в компьютере с другими учетными данными и подключил PDA или USB-устройство к одному из портов, не может синхронизировать PDA и украсть сведения о потребителях или загрузить данные в USB-устройство. Конечно, такие программные продукты не решают всех потенциальных проблем безопасности, связанных с портативными носителями, но это первый шаг в правильном направлении.

Для данного обзора были протестированы три средства управления доступом к портам компьютера: GFI EndPointSecurity 3.0 компании GFI Software, DeviceWall 4.0 компании Centennial Software и DeviceLock 6.0 компании SmartLine. С помощью каждого из этих продуктов можно управлять различными портами и устройствами, такими как мультмедиа-проигрыватели, устройства хранения USB, накопители CDROM/DVD, карты памяти CompactFlash и другие, гибкие диски, PDA и мобильные телефоны, сетевые платы и соединения Wi-Fi, Bluetooth, USB и FireWire. Четвертый поставщик, SecureWave, не представил продукт Sanctuary Device Control ко времени подготовки данного обзора.

GFI EndPointSecurity 3.0

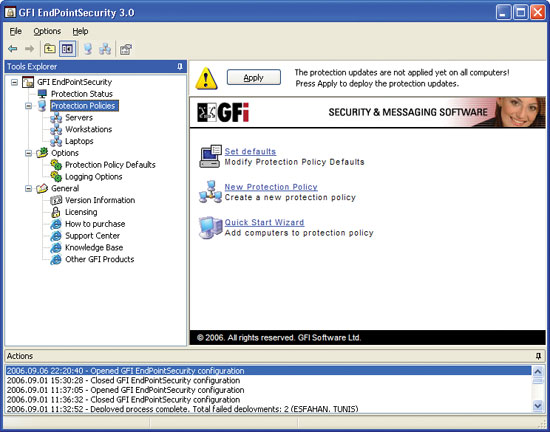

На экране 1 показана консоль GFI EndPointSecurity 3.0. С помощью этой консоли компьютеры, порты которых нужно защитить от несанкционированного доступа, распределяются по группам Protection Group. Для каждой Protection Group назначается политика защиты, в которой указаны разрешения пользователя и группы, получаемые из Active Directory (AD) для каждой группы устройств. GFI EndPointSecurity обеспечивает управление доступом к портативным устройствам USB, FireWire и Bluetooth; мультимедиа-проигрывателям; PDA; накопителям CD-ROM/DVD; картам памяти; сетевым платам.

|

| Экран 1. Консоль GFI EndPointSecurity |

Устройства сгруппированы по типу, поэтому разрешения для пользователя или группы применяются ко всем устройствам памяти, или всем PDA, или всем накопителям CD-ROM/DVD, независимо от метода подключения (USB, FireWire или другого). Учетные записи пользователей и группы безопасности можно добавлять в политики для каждой группы Protection Group. GFI EndPointSecurity, как и другие продукты, представленные в обзоре, успешно работает с AD.

Из консоли GFI EndPointSecurity агентская программа пересылается на отдельные компьютеры или всем членам группы Protection Group. Процесс развертывания проходит быстро и без участия пользователя. Агент, как и другие рассмотренные клиенты, не может быть остановлен или удален пользователями с обычными правами; однако пользователи с административными правами смогут без труда управлять любым клиентом в данном обзоре.

Доступ к устройствам может быть разрешен только для чтения или чтения/записи (или запрещен, если не указан один из двух типов доступа). Например, пользователь, которому разрешено только чтение с USB-устройства, может копировать файлы с накопителя на компьютер. Если в доступе отказано, то пользователь не сможет работать с устройствами памяти, независимо от типа порта, к которому они подключены. В этом случае пользователи не смогут читать или копировать файлы из миниатюрных устройств памяти или мультимедиа-проигрывателей.

Создавать политики защиты и присоединять пользователей и группы к политике из консоли GFI EndPointSecurity совсем несложно. Консоль представляет собой автономную программу, не интегрированную с инструментами управления Windows. Из интерфейса консоли легко увидеть компьютеры, которые в данный момент защищены. К сожалению, в отличие от двух других продуктов, в EndPointSecurity нельзя предоставить автономным пользователям временный доступ к устройствам.

GFI EndPointSecurity протоколирует действия с устройствами в собственном журнале событий или в базе данных SQL Server. Записываются как успешные, так и неудачные попытки доступа к устройствам и пересылки файлов. Возможность сохранять данные в базе данных SQL Server — удобная функция, которая есть во всех трех продуктах. Она позволяет централизовать деятельность в масштабах компании в одном месте и использовать специализированные утилиты SQL Server для подготовки отчетов. К сожалению, в процессе установки GFI EndPointSecurity не предусмотрено автоматическое формирование базы данных SQL Server. Это небольшой, но досадный недостаток.

Компания GFI также выпускает GFI EndPointSecurity ReportPack, дополнительное приложение, с помощью которого можно увидеть многочисленные встроенные отчеты, планировать автоматическую подготовку отчетов и создавать новые отчеты. ReportPack — хороший инструмент для компаний, которые пока не используют отдельную утилиту подготовки отчетов SQL Server, хотя решение объединить функции отчетов в одном приложении с диспетчером политик в DeviceWall кажется более предпочтительным.

В целом GFI EndPointSecurity — рациональная, добротная программа. Она предназначена исключительно для защиты конечных узлов сети от несанкционированных устройств. Продукт успешно справляется с этой задачей благодаря аккуратному и простому в использовании интерфейсу. В ходе тестирования не удалось преодолеть клиентскую защиту GFI EndPointSecurity при использовании флэш-накопителей USB, устройства iPod, подключенного через интерфейс FireWire, карты SDRAM или Bluetooth-совестимого мобильного телефона.

DeviceWall 4.0

DeviceWall 4.0 компании Centennial Software защищает конечные узлы от доступа через портативные устройства и носители, подключаемые к портам USB, FireWire, LPT и COM; дискеты и накопители CD-ROM/DVD. С помощью DeviceWall можно управлять Wi-Fi, Bluetooth и инфракрасными беспроводными соединениями.

Перед установкой продукта на сервере DeviceWall необходимо установить и активизировать Microsoft IIS и Web Distributed Authoring and Versioning (WebDAV). Если SQL Server еще не установлен, то DeviceWall автоматически устанавливает экземпляр Microsoft SQL Server Desktop Engine (MSDE). Обязательное использование IIS и WebDAV — определенный недостаток продукта, так как если они не установлены заранее, приходится выполнять дополнительные операции установки и настройки.

В DeviceWall используется такая же концепция центральной консоли, как и в других рассмотренных продуктах. Агент DeviceWall устанавливается на клиентских компьютерах через консоль DeviceWall Control Center. Как показано на экране 2, из консоли также назначаются способы взаимодействия пользователей и их устройств с сетевыми компьютерами. Работать с консолью просто. Отчеты на основе журналов встроены в интерфейс консоли, где их легко найти и запустить.

|

| Экран 2. Консоль DeviceWall |

Управление разрешениями пользователя DeviceWall глубже, чем в двух других продуктах, благодаря наличию явного разрешения Deny, которое отменяет другие разрешения. Однако с помощью DeviceWall нельзя сгруппировать похожие компьютеры в группы, чтобы применить к ним подходящий набор разрешений. Разрешения применяются только к пользователям, поэтому пользователь, которому разрешено подключать устройство памяти USB к ноутбуку, будет иметь такое же разрешение для сервера, что не всегда приемлемо.

В ходе тестирования были сделаны попытки обойти защиту DeviceWall с использованием разнообразных устройств, но все они были блокированы. В DeviceWall можно не оповещать пользователей о блокированном доступе к устройствам. Это полезно, если требуется организовать скрытый мониторинг доступа.

Профили устройств DeviceWall более детализированы, чем в двух других продуктах. GFI EndPointSecurity располагает профилем устройств, именуемым PDA, а в DeviceWall имеются отдельные профили для Pocket PC, Palm OS, BlackBerry и смартфонов. Это очень удобно для компаний со стандартными типами и марками внешних устройств, которым нужно блокировать нестандартные модели. DeviceWall также позволяет создавать новые профили устройств — еще одна удобная функция для тех компаний, которые применяют только определенные устройства или намерены провести стандартизацию.

Один из наиболее интересных компонентов — Temporary Access Tool. Если пользователь не подключен к сети и нуждается во временном доступе к обычно блокированному устройству, ему следует запустить Temporary Access Tool. Пользователь получает код и обращается к администратору, который генерирует код отзыва для пользователя. После того как пользователь введет правильный код отзыва, он может обращаться к устройству до завершения сеанса. Это очень удобно для компаний с большим числом мобильных пользователей.

Другая интересная возможность DeviceWall, которая не была протестирована при подготовке данного обзора, — шифровать данные, копируемые во флэш-накопитель, с использованием 256-разрядных алгоритмов AES и Blowfish. Версия DeviceWall 4.5, выпущенная после завершения тестов, дополнена функцией протоколирования данных, перемещаемых между портативными устройствами и сетью, более удобным режимом временного доступа к устройствам и совместима с Web-сервером Apache.

DeviceLock 6.0

DeviceLock 6.0 компании SmartLine из трех протестированных продуктов наиболее тесно интегрирован с инструментами управления Windows. Агент может быть развернут из консоли DeviceLock или с помощью Microsoft Systems Management Server (SMS), что удобно для компаний, у которых уже есть SMS. В дополнение к автономной консоли (экран 3) DeviceLock располагает оснасткой Microsoft Management Console (MMC) и редактором политики, интегрированным с Windows Group Policy Editor (GPE), который позволяет создавать политики DeviceLock в редакторе GPE.

|

| Экран 3. Центр управления DeviceLock |

После установки клиентский агент проверяет все доступные порты и устройства, в том числе внутренние жесткие диски, последовательные и параллельные порты, порты USB и FireWire, накопители CDROM/DVD и дискет, сетевые платы и соединения Wi-Fi и Bluetooth, и позволяет использовать их в политиках. Этот подход сильно отличается от других продуктов, которые не ведут активного поиска портов на компьютере. После проверки DeviceLock выдает список портов и устройств на каждом клиентском компьютере, но эффективность защиты незначительно отличается от других продуктов в данном обзоре. В большой сети исчерпывающее обследование DeviceLock отнимает немало времени.

DeviceLock Enterprise Server — отдельный компонент с консолью, которая позволяет настроить разрешения DeviceLock вне GPE и централизовать данные журнала, которые в противном случае хранятся на каждом клиенте. Как и другие продукты в данном обзоре, DeviceLock Enterprise Server хранит данные журнала в SQL Server. К сожалению, в DeviceLock нет готового способа создания отчета на основании журнала, поэтому для эффективного использования результатов аудита требуется утилита составления отчетов от независимого поставщика.

Уникальная особенность DeviceLock — возможность применять политики устройств по расписанию в определенное время суток. Например, если от пользователей компании не требуется блокировать компьютер или завершать сеанс в конце рабочего дня, то можно назначить политику, которая блокирует все устройства в 18:00, чтобы предотвратить кражу данных лицами, находящимися в офисе после работы. Как и DeviceWall, DeviceLock позволяет временно предоставить права доступа к устройствам для автономных пользователей.

DeviceLock располагает и парой других уникальных функций. Так, администраторы могут разрешить доступ к определенным носителям CD-ROM/DVD, даже если в политике указано, что устройство обычно блокировано. Например, с подготовленными внутри компании обучающими компакт-дисками могут работать любые сотрудники, и для этого не требуется временный доступ к накопителю CD-ROM. Кроме того, с помощью DeviceLock можно получить теневую копию всех данных, переданных во внешние устройства хранения или посылаемых через последовательные и параллельные порты, поэтому можно выполнить аудит не только по именам файлов, но и по копируемым данным.

Мне не удалось обойти защиту DeviceLock, как и других продуктов, с использованием своего набора портативных устройств. Несмотря на нехватку встроенных инструментов подготовки отчетов, DeviceLock — отличный, надежный продукт защиты конечных узлов сети, хотя его цена несколько выше, чем у других продуктов в данном обзоре при сходном уровне защиты.

Важно учитывать, что каждый из представленных продуктов защищает порты компьютера и устройства, только если на конечном узле установлен и активен клиентский агент. Продукты помогают предотвратить спонтанную кражу данных с использованием современных быстродействующих миниатюрных устройств. Функции управления устройствами этих продуктов не уберегут от более подготовленной попытки кражи данных путем изъятия жесткого диска из ноутбука или загрузки CD-диска с Linux или другой операционной системы.

При этом все три рассмотренных продукта успешно предотвращают кражу данных путем подключения неразрешенных устройств. В ходе тестирования все попытки украсть данные с помощью любых устройств были предотвращены благодаря назначенным политикам.

Кроме того, в каждом из продуктов можно использовать SQL Server для централизованного хранения собранных данных аудита. Это очень важно, так как без централизованной базы данных процедуры аудита и подготовки отчетов отнимают много времени, а порой совершенно невозможны. Основные меры защиты превосходно реализованы во всех трех продуктах, а среди дополнительных возможностей самое сильное впечатление производят профили устройств и возможность вручную создавать новые профили устройств в DeviceWall. Это позволяет администраторам ограничить соединения определенными видами устройств и указать типы устройств, подключаемых к конечным узлам. Сравнительные характеристики трех продуктов приведены в таблице.

Отчеты на основе данных аудита помогают своевременно составить исчерпывающую картину безопасности конечного узла, в том числе определить место и время несанкционированных действий. DeviceLock — подходящий продукт для компаний, которые располагают собственными инструментами отчетов и квалифицированными кадрами для подготовки специализированных отчетов из данных аудита, а с помощью модуля расширения ReportPack продукта GFI EndPointSecurity можно получить очень полезные отчеты. Однако DeviceWall располагает встроенными функциями подготовки информативных отчетов. Благодаря гибкости и возможности настроить продукт на конкретное применение, а также мощным встроенным функциям подготовки отчетов DeviceWall удостоен отличия «Редакция советует».

Карл Миддлбрукс (Karl.Middlebrooks@aeshen.com) — аналитик продуктов в лаборатории Aeshen, где выполняется тестирование продуктов для Windows IT Pro и SQL Server Magazine.

GFI EndPointSecurity 3.0

Достоинства: возможность разделить компьютеры на группы и применить политики как к группе компьютеров, так и к отдельным пользователям; хорошая интеграция с AD; простота использования.

Недостатки: дополнительные затраты на покупку отдельной программы подготовки отчетов; база данных SQL Server не строится автоматически в процессе установки; нельзя предоставить временный доступ к устройству.

Оценка: 4 из 5.

Цена: 625 долл. для 25 компьютеров, предоставляются оптовые скидки.

Рекомендации: добротное решение для компаний, которые управляют компьютерами в группах, располагают собственными инструментами подготовки отчетов SQL Server и не нуждаются во временном доступе к устройствам для автономных пользователей.

Контактная информация: GFI Software http://www.gfi.com.

DeviceWall 4.0

Достоинства: явная отмена разрешений; специальные и настраиваемые профили устройств; возможность временного доступа, встроенные функции подготовки отчетов; простота использования; шифрование.

Недостатки: нельзя группировать компьютеры; необходимость установить и настроить IIS (если не установлено заранее) увеличивает время установки.

Оценка: 4,5.

Цена: 27,90 долл. за каждое рабочее место при 25 компьютерах, предоставляются оптовые скидки.

Рекомендации: хорошее решение для компаний, в которых можно применить одну политику ко всем компьютерам, требуется гибкость при создании дополнительных профилей устройств, необходима единая консоль для управления политиками и отчетами.

Контактная информация: Centennial Software http://www.devicewall.com.

DeviceLock 6.0

Достоинства: хорошая интеграция с инструментами управления Windows; назначение разрешений устройств по расписанию; временный доступ; разрешение определенных CD-ROM/DVD-дисков; теневые копии.

Недостатки: отсутствие встроенных инструментов создания отчетов; для сканирования больших сетей может потребоваться много времени; цена выше, чем у двух других продуктов.

Оценка: 3,5.

Цена: 35 долл. для одного клиента, предоставляются оптовые скидки.

Рекомендации: продукт подойдет тем компаниям, которые готовы заплатить больше за интеграцию с существующими инструментами Windows или одну из уникальных функций DeviceLock.

Контактная информация: SmartLine http://www.protectme.com.

Таблица. Параметры установки CA

| GFI EndPoint Security 3.0 | DeviceWall 4.0 | DeviceLock 6.0 | |

| На основе политик | Да | Да | Да |

| Политики для пользователей/групп | Да | Да | Да |

| Группы компьютеров | Да | Нет | Нет |

| Управление портативными устройствами памяти | Да | Да | Да |

| Управление сетевыми устройствами | Да | Да | Да |

| Управление устройствами Wi-Fi и Bluetooth | Да | Да | Да |

| Управление CD-ROM/DVD и НГМД | Да | Да | Да |

| Журналы в базе данных SQL Server | Да | Да | Да |

| Встроенные инструменты подготовки отчетов | Да * | Да | Нет |

| Функции планирования | Нет | Нет | Да |

| Временное автономное использование | Нет | Да | Да |

* Модуль расширения