Качество превыше всего!

Качество, а не количество! Кажется, эта фраза могла бы стать девизом пакета обновлений Windows Server 2003 Service Pack 1 (SP1). Хотя SP1 содержит некоторые новые особенности, разработчики Microsoft уделили основное внимание улучшению программной совместимости без нарушения функционирования существующих систем. Новые возможности пакета обновлений направлены на достижение именно этой цели.

SP1 содержит набор всех модулей коррекции и исправлений для системы безопасности платформы Windows 2003, которые были выпущены компанией с момента выхода операционной системы в апреле 2003 года. Пакет обновлений должен решить наиболее распространенные проблемы, о которых клиенты сообщали через службы Microsoft Product Support Services (PSS) и Windows Error Reporting. Пакет Windows 2003 SP1 также добавляет некоторые новые возможности, ориентированные на безопасность системы. Эти изменения носят эволюционный характер, поэтому ядро операционной системы имеет ту же кодовую базу, что и исходная версия системы Windows 2003.

Обеспечение безопасности

Следуя курсу, заданному системой Windows XP, разработчики встроили в пакет Windows 2003 SP1 технологию предотвращения исполнения кода (DEP). Технология DEP представляет собой набор аппаратных и программных средств, созданных для предотвращения проблем, связанных с переполнением буфера. Пакет Windows 2003 SP1 предоставляет DEP как на аппаратной, так и на программной базе. Технология DEP на аппаратной основе, которая будет поддерживаться процессорами AMD и Intel x64, использует возможность разметки памяти центральным процессором, чтобы указать, какая часть памяти запрещена к исполнению. DEP на аппаратной основе работает на любом процессоре, поддерживающем систему Windows 2003, но защищает лишь ограниченный набор системных исполняемых файлов.

Среди других важных усовершенствований системы безопасности SP1 — изменения в процессах вызова удаленных процедур (RPC) и в объектной модели распределенных компонентов (DCOM). Чтобы снизить диапазон возможных атак с использованием процессов RPC, в пакете обновлений применяются сокращенные разрешения при запуске объектов RPC. Для этого разработчики Microsoft добавили новые параметры в раздел реестра HKEY_LOCAL_MACHINESOFTWARE PoliciesMicrosoftWindows NTRPC, которые позволяют системе Windows 2003 ограничивать доступ к интерфейсу RPC. Новый параметр RestrictRemoteClient позволяет изменять поведение входящих RPC-соединений и пресекать анонимный удаленный доступ. Параметр EnableAuthEpResolution ограничивает доступность конечных точек RPC.

Изменения внесены в модель DCOM для снижения риска сетевой атаки. DCOM разрешает удаленное исполнение объектов COM. Пакет Windows 2003 SP1 ужесточает процесс идентификации, необходимый модели DCOM для активации объектов COM, позволяя отклонять входящие вызовы протокола DCOM.

Служба Windows Firewall

Еще одним улучшением системы безопасности, которое Microsoft взяла непосредственно из релиза XP SP2, является служба Windows Firewall. Однако Windows Firewall из пакета SP1 не может заменить службу Microsoft ISA Server 2004. ISA Server устанавливается «по периметру» корпоративной сети и фильтрует входящий и исходящий трафики для всех систем — одна система ISA Server может защитить всю внутреннюю локальную сеть от внешних угроз. И наоборот, Windows Firewall является «привязанным» к хосту (т. е. персональным) брандмауэром, который разработан для использования на всех серверах во внутренней сети и для их защиты как от внесетевых угроз, так и от угроз, исходящих от других систем локальной сети.

Как и версия из состава XP, брандмауэр в пакете Windows 2003 SP1 блокирует только входящий трафик. Можно использовать диалоговое окно Network Connections для настройки брандмауэра в интерактивном режиме. Также можно настроить его с помощью окна Group Policy или консольной команды Netsh. Пакет Windows 2003 SP1 автоматически устанавливает службу Windows Firewall, но, чтобы убедиться в максимальной совместимости с существующими приложениями, брандмауэр не активируется по умолчанию после обновления операционной системы пакетом SP1. Если используется установочный носитель с интегрированным пакетом обновлений (т. е. установочный компакт-диск, содержащий пакет Windows 2003 SP1) для создания новой системы Windows 2003, служба Windows Firewall автоматически активируется и блокирует весь входящий трафик до тех пор, пока пользователь не обратится к диалоговому окну Post-Setup Security Updates (PSSU), о котором будет рассказано ниже. Такая конфигурация защищает сервер, пока выполняется начальное обновление системы.

Служба Windows Firewall из пакета SP1 работает с трафиком обоих типов, IPv6 и IPv4, и позволяет настраивать исключения для сетевых приложений. Microsoft рекомендует использовать новый мастер Security Configuration Wizard (SCW) для настройки брандмауэра из пакета Windows 2003 SP1.

SCW

Наиболее ценная функция пакета Windows 2003 SP1, мастер SCW, помогает снизить диапазон возможных атак на систему Windows. SCW может:

- настраивать блокировку портов службой Windows Firewall;

- использовать протокол IPsec для защиты открытых портов;

- отключать необязательные службы;

- отключать необязательные Web-расширения службы Microsoft IIS;

- отключать необязательные протоколы;

- настраивать параметры аудита.

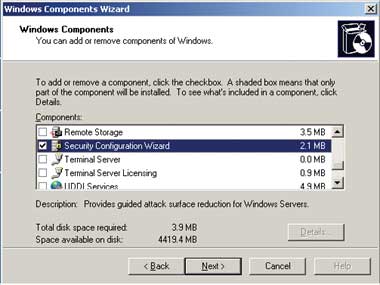

Принимая во внимание значение мастера SCW, удивительно, что он не устанавливается по умолчанию. Вместо этого, не нарушая принцип минимального вмешательства, процесс установки пакета SP1 размещает ярлык SCW на рабочем столе. Однако щелчок на этом значке лишь выведет на экран файлы помощи SCW, а не запустит установку мастера. Чтобы установить его, потребуется использовать приложение Add/Remove Windows Components папки Control Panel, после чего поставить флажок в поле SCW, как показано на экране 1. В процессе установки в меню Administrative Tools будет добавлен пункт Security Configuration Wizard.

|

| Экран 1. Установка SCW |

При запуске SCW мастер выдает набор диалоговых окон, чтобы определить роль, которую будет выполнять система. Набор ролей SCW огромен. В диалоговом окне Security Configuration Database, изображенном на экране 2, приведен пример такой роли. Предопределенные роли хранятся в виде файлов XML в папке %winnt%securitymsscwkbs. Создаваемые политики безопасности хранятся в папке %winnt%securitymsscwPolicies. Поскольку они представляют собой файлы XML, их можно редактировать и копировать на другие серверы. Одной из примечательных особенностей мастера SCW является его способность создавать политику безопасности из существующей серверной конфигурации операционной системы. Данный шаг позволит выбрать базовую систему, которую можно настраивать по своему желанию, создать политику, основанную на настройках этой системы, и применить ее к другим системам. Чтобы создать новую политику на основе существующей системы, нужно запустить мастер SCW и выбрать режим Create a new security policy. Затем следует ввести имя системы, которую решено использовать в качестве модели, завершить этапы работы мастера и сохранить политику.

|

| Экран 2. Использование SCW |

Мастер SCW также может отключать политики безопасности, созданные с его помощью. Можно отключить ранее установленную политику безопасности, запустив SCW, выбрав режим Rollback the last applied security policy и задав имя или IP-адрес системы, для которой нужно отключить политику. Эта функция позволяет легко вернуть сервер в предыдущее состояние, если политики работают не так, как ожидалось. SCW также может анализировать системы, чтобы выяснить, нормально ли они работают с заданными политиками безопасности. Пакет Windows 2003 SP1 содержит новую утилиту командной строки scwcmd.exe, которая позволяет применять политики SCW в административных сценариях или включать вызов приложения scwcmd.exe в файл cmdlines.txt для проведения автоматической установки.

PSSU

Диалоговое окно PSSU автоматически запускается при первой регистрации в системе, если не использовалось окно Group Policy для детальной активации службы Windows Firewall. Разработанное для защиты сервера от внешних атак после первоначальной загрузки, окно PSSU предлагает установить последние системные обновления и блокировать все входящие соединения. Чтобы завершить работу с PSSU, следует нажать кнопку Finish в диалоговом окне, изображенном на экране 3.

|

| Экран 3. Окно напоминаний PSSU о продолжении настроек |

PSSU дает ссылку на службу Windows Update и позволяет настроить приложение Automatic Updates. Если перезагрузить систему или отменить работу с PSSU, диалоговое окно автоматически откроется после перезагрузки. После того как будет завершена настройка начальных параметров и нажата кнопка Finish, PSSU перестанет быть активным.

IE и другие

Хотя Microsoft Internet Explorer (IE) не является компонентом, который обычно используется в серверном окружении, он все-таки является частью операционной системы, а следовательно, влияет на серверные установки. Принимая во внимание количество уязвимых мест, имевших место в IE, неудивительно, что пакет Windows 2003 SP1 содержит все модули коррекции для IE, включенные Microsoft в состав системы XP SP2. Эти изменения и улучшения весьма многочисленны, но о некоторых все-таки стоит упомянуть отдельно:

- pop-up blocking - запрещает отображение всплывающих окон;

- information bar - обеспечивает уведомление о блокированных данных;

- Add-on Manager - позволяет проверять дополнения, загружаемые службой IE.

Среди обновленных компонентов Windows 2003 SP1, не связанных с серверной деятельностью, выделим новый проигрыватель Windows Media Player (WMP) 10, содержащий множество улучшений в плане безопасности, и пакет Microsoft Office Outlook Express, который может разрешать чтение писем с простым текстом и блокировать обработку писем с присоединенными изображениями.

Пакет Windows 2003 SP1 предоставляет важные обновления операционной системы и улучшения, связанные с безопасностью, которые, несомненно, стоит внедрять во все системы Windows 2003. Средства PSSU, SCW и Windows Firewall будут полезны в любой структуре. У меня ни разу не возникало затруднений с установкой пакета SP1 и я не сталкивался с проблемами программной совместимости или другими неожиданными осложнениями. Смело могу рекомендовать всем этот ненавязчивый метод внедрения новых возможностей в систему, который позволяет самим пользователям решать, применять ли новые службы и в какой момент.

Майкл Оти - Старший технический редактор Windows IT Pro и президент компании TECA. С ним можно связаться по адресу: mikeo@teca.com