Установка обновлений на программные продукты является одним из важных этапов в деле обеспечения информационной безопасности сети. Как показал печальный опыт вирусных эпидемий сетевых «червей» CodeRed, CodeBlue, Nimda и Klez, многие администраторы не устанавливают пакеты обновлений, выпускаемые разработчиками программного обеспечения.

Чтобы исправить положение, специалисты Microsoft подготовили программу Microsoft Strategic Technology Protection Program, в рамках которой было решено провести «беспрецедентную мобилизацию ресурсов Microsoft». Данная программа направлена на повышение безопасности сетей на основе продуктов Microsoft и автоматизацию процесса поддержки систем в защищенном состоянии. Был выпущен пакет свободно распространяемого программного обеспечения Security Toolkit, состоящий из следующих компонентов:

- утилиты проверки установленных обновлений Microsoft Network Security Hotfix Checker (Hfnetchk);

- варианта Hfnetchk с графическим интерфейсом - Microsoft Baseline Security Analyzer (MBSA);

- приложений Internet Information Services Lockdown Wizard (IISLockdown) и URLScan, позволяющих повысить уровень защиты Web-серверов на основе IIS;

- службы Windows 2000 Critical Update Notification, автоматизирующей процесс установки обновлений (составная часть Sуstem Update Services);

- утилиты Qchain.exe, используемой для безопасной установки нескольких обновлений без перезагрузки системы.

С помощью утилиты Hfnetchk и MBSA администратор может создать автоматизированную систему управления обновлениями (Security Update System). Обе утилиты используют в своей работе файл mssecure.cab, опубликованный на сервере Microsoft и периодически обновляемый.

Hfnetchk — это утилита командной строки, позволяющая проверять локальные и удаленные системы на предмет установленных обновлений для продуктов Windows NT и Windows 2000, стандартных служб (включая Internet Information Server 4.0, 5.0), а также приложений Internet Explorer и SQL Server 7.0-2000. Утилита легко вписывается в командные файлы, работает с планировщиком задач и позволяет с одного рабочего места следить за состоянием сети. Подробнее технология создания систем контроля обновлений на основе Hfnetchk описана в документе Security Operations Guide.

Утилита MBSA сходна по функциональности с Hfnetchk, но, в отличие от нее, использует графический интерфейс и позволяет находить основные ошибки в настройке системы безопасности. В процессе работы генерируются подробные отчеты, которые сохраняются для дальнейшего анализа. Из отчетов администратор получает информацию о методике тестирования и рекомендации по устранению неполадок (см. Экран 1).

|

| Экран 1. Отчет утилиты MBSA. |

Используя данные продукты, администратор может находить в системе уязвимые места и создавать список необходимых обновлений. Для установки обновлений разработчики Microsoft предлагают использовать ручную установку, автоматическую установку через групповые политики, сценарии загрузки или регистрации в сети, а также сценарии сервера SMS. Однако все эти способы требуют от администратора высокого уровня знаний и ежедневной практики.

Вышедшая в июне этого года свободно распространяемая система Software Update Services (SUS) позволяет управлять процессом установки обновлений, устраняющих неполадки на компьютерах с операционными системами Microsoft Windows 2000, Windows XP и в будущем Windows .NET Server. Служба SUS, созданная на основе Windows Automatic Updates, позволяет распространять обновления с сервера Windows Update по корпоративной сети.

В зависимости от размеров компании и требований к безопасности Software Update Services применяется по-разному. В небольших организациях с низкими требованиями к безопасности может использоваться один сервер SUS, подключенный к Internet напрямую, необходимый для получения обновлений с сервера Microsoft и предоставления их клиентам. В средних и крупных организациях для получения обновлений с сервера Microsoft может использоваться один сервер SUS (к примеру, находящийся в демилитаризованной зоне перед корпоративным брандмауэром), а для предоставления обновлений клиентам — один или несколько нижестоящих серверов SUS, получающих обновления с основного. В тех организациях, где политика информационной безопасности требует полного отключения корпоративной сети от Internet, возможно создание сервера SUS, содержимое которого вручную (при помощи внешних носителей информации) синхронизируется с сервером, подключенным к Internet. Поддержка технологии распределения нагрузки Network Load Balancing позволяет существенно повысить производительность и отказоустойчивость корпоративной системы обновления программного обеспечения.

Система состоит из трех компонентов:

- службы Windows Update Synchronization Service, отвечающей за получение обновлений с сервера Microsoft Windows Update или корпоративного сервера SUS;

- Web-сервера на основе IIS, предоставляющего обновления клиентам и служащего для администрирования SUS;

- клиента Automatic Updates Client, загружающего обновления с сервера SUS и устанавливающего их на машины пользователей.

Для установки SUS разработчики Microsoft рекомендуют использовать компьютер с Pentium III на 700 МГц , 512 Mбайт RAM и 6 Гбайт HDD, однако это не обязательно. Есть масса примеров продуктивной работы SUS на гораздо менее производительных системах. Так, SUS на основе Pentium II на 333 MГц, 256 RAM Mбайт прекрасно справлялась с предоставлением обновлений тысяче пользователей корпоративной сети, одновременно поддерживая выполнение других задач. Необходимая операционная система: серверная версия Windows 2000 Service Pack 2 (рекомендуется Advanced Server в связи с поддержкой технологии Network Load Balancing) или Windows.NET Server; системный раздел и раздел, на котором будет установлена SUS, должны использовать файловую систему NTFS. Кроме того, на компьютере должны быть установлены IIS 5.0 и выше и Internet Explorer 5.5 и выше. Программа установки проверяет соответствие существующей конфигурации перечисленным требованиям и останавливается в случае обнаружения несоответствий. Кроме того, компьютер, на котором будет установлена SUS, не должен являться контроллером домена Active Directory или работать под управлением Small Business Server 2000 — возможны конфликты с другими серверными приложениями. На совместимость с SUS пока были протестированы следующие приложения: FrontPage Server Extensions, SharePoint Team Services, ASP.NET.

Установить SUS довольно просто. Мастер установки позволяет быстро определить соответствие конфигурации системы требованиям и настроить необходимые параметры сервера. Однако нужно помнить, что на сервер будут установлены приложения Internet Information Services Lockdown Tool и URLScan. Это может сказаться на производительности, в связи с чем желательно устанавливать SUS на специально выделенные для этого серверы. Если такой возможности нет, то после установки необходимо тщательно проверить работоспособность Web-сервера и в случае сбоев переконфигурировать IIS Lockdown Tool и изменить настройки UrlScan (%systemroot%system32inetsrvurlscanurlscan.ini). Для изменения конфигурации IIS Lockdown Tool требуется запустить программу установки этой утилиты. Программа произведет полное восстановление начальных параметров. Затем, повторно запустив программу установки, нужно активизировать мастер настройки, который поможет сконфигурировать сервер. Подробнее настройка IIS Lockdown Tool и UrlScan описана в документации к Security Toolkit.

Все версии дистрибутива (последняя датирована 21 июня 2002 г. 19:37:00, цифровая подпись 22 июня 2002 г. 11:05:04) содержат ошибку в строке 97 файла autoupdateadministrationsharedcorporate.inc, которая не позволяет осуществлять администрирование из Internet Explorer версии 6.0. Для исправления этой ошибки необходимо заменить строчку

iBrowserVersion = CSng(sBrowserMajorVersion & «.» & sBrowserMinorVersion) на iBrowserVersion = 5.5

В документации Microsoft говорится, что по умолчанию доступ к административному Web-интерфейсу SUS имеют только члены группы локальных администраторов, однако, как показала практика, это не так. Поэтому желательно сразу после инсталляции SUS установить разрешения NTFS или другим способом ограничить доступ к следующим папкам:

- autoupdateadministration;

- autoupdatedictionaries;

- Shared;

- ContentEULA.

Дополнительно в документации к SUS дается рекомендация использовать для работы с административным Web-интерфейсом протокол https.

После настройки можно перейти к конфигурации сервера через административный Web-интерфейс, указав в качестве адреса http://SUSserver/SusAdmin. Изменение основных параметров производится из окна Set options (см. Экран 2).

|

| Экран 2. Страница настройки параметров Software Update Services. |

На этой странице указывается тип: соединения с Internet, применяемый Windows Update Synchronization Service; URL, используемый клиентами для доступа к серверу; тип сервера, с которого будут загружаться обновления (Microsoft Windows Update или локальный сервер SUS); список языков, обновления для которых следует загружать. Также на этой странице указывается, как следует поступать с новыми версиями уже одобренных администратором обновлений: принимать автоматически или оставлять на усмотрение администратора.

После настройки основных параметров необходимо наладить синхронизацию сервера с сервером Microsoft Windows Update или локальным сервером SUS (страница Synchronize Server). Синхронизация может выполняться автоматически, в заранее заданное время (см. Экран 3) или вручную (кнопка Synchronize New).

|

| Экран 3. Настройка расписания синхронизации. |

Синхронизацию желательно производить в нерабочее время, чтобы сбалансировать нагрузку на сервер. Если сервер используется в качестве точки распространения для других SUS-серверов, их желательно синхронизировать после основного.

После того как синхронизация с сервером Windows Updates успешно завершится, необходимо одобрить загруженные обновления (страница «Approve updates» (см. Экран 4)).

|

| Экран 4. Страница «Approve updates». |

Изначально служба Software Update Services настроена так, что установка загруженных обновлений на клиентские компьютеры не предусмотрена. Только после того, как администратор SUS одобрит их установку, Automatic Updates Client начнет загружать обновления. В связи с этим администратору желательно использовать дополнительную информацию о выпуске обновлений, предоставляемую службой Microsoft Product Security Notification Service.

Клиентские компьютеры получают и устанавливают обновления посредством клиента автоматического обновления Automatic Updates Client. Эта программа будет включена в Service Pack 3.0 для Windows 2000 и Service Pack 1.0 для Windows XP. В настоящее время она доступна в виде отдельных пакетов для установки и как составная часть SUS.

Для администратора в среде Active Directory удобнее всего устанавливать клиент автоматического обновления через групповые политики. Чтобы настроить автоматическую установку клиента Automatic Updates, необходимо:

- открыть групповую политику для соответствующего объекта (домена или OU);

- создать новый пакет для установки (Computer Configuration->Software Settings->Software Installation->New->Package...);

- указать путь к файлам установки Automatic Updates Client (WUAU22.msi);

- настроить метод развертывания как "Assigned".

В процессе загрузки операционных систем на рабочих местах пользователей произойдет автоматическая установка Automatic Updates Client.

Настройка клиента через групповые или локальные политики выполняется так же, за исключением того, что в первом случае используется оснастка Active Directory Users & Computers (DSA.msc) и настройки применяются ко всем компьютерам в подразделении, а во втором — редактор локальных политик gpedit.msc и настройки применяются только к локальному компьютеру. Для настройки необходимо:

- открыть групповую политику для соответствующего объекта (домена или OU) или локальную политику;

- добавить шаблон (Administrative Templates->Add/Remove Templates->Add) %windir%inf wuau.adm.

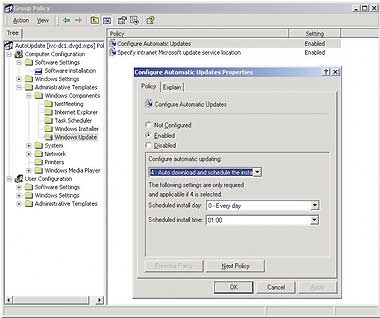

Настроить политики Automatic Updates Client (Administrative Templates-> Windows Components-> Windows Updates). В настройках определяется способ и время обновления (см. Экран 5), тип сервера — локальный SUS или Microsoft Windows Updates (см. Экран 6).

|

| Экран 5. Настройка свойств программы автоматического обновления. |

Обновление может выполняться в автоматическом режиме (Auto download and schedule the install), в частично автоматическом режиме (Auto download and notify to install) либо в ручном режиме (Notify to download and notify to install). В зависимости от группы обновляемых компьютеров целесообразно выбирать различные способы применения обновлений. К примеру, серверы желательно обновлять вручную во время плановых процедур администрирования, рабочие станции пользователей можно обновлять автоматически, а группу тестовых компьютеров — в полуавтоматическом режиме.

|

| Экран 6. Настройка сервера автоматического обновления. |

Клиент может настраиваться и путем модификации параметров раздела реестра HKLMSoftwarePolicies MicrosoftWindowsWindowsUpdate. Названия, типы и возможные значения ключей подробно описаны в документе «Deploying Microsoft Software Update Services» (см. врезку «Ссылки по теме»).

Для мониторинга и поиска неисправностей Software Update Services можно использовать следующие источники:

- журнал событий System Log сервера SUS (системная активность сервера, загрузка обновлений на сервер);

- журнал сервера IIS (%systemroot%system32LogFilesW3SVC1) для мониторинга подключений клиентов и загрузки ими обновлений;

- журналы Automatic Updates Client (%systemroot%Windows Update.log) для мониторинга работы клиентской части SUS.

В целом Software Update Services существенно облегчает жизнь системных администраторов. Однако не следует забывать, что данная система рассчитана в основном на установку обновлений на рабочих местах пользователей и мало подходит для обновления работающих серверов компании. Прежде всего, это связано с отсутствием возможности обновлять серверные приложения и высокой стоимостью вероятных сбоев.

ГОРДЕЙЧИК СЕРГЕЙ — администратор информационной безопасности ДИВЦ ДВЖД, MCP, MCSE. С ним можно связаться по адресу: offtopic@mail.ru.

Ссылки по теме:

Microsoft Strategic Technology Protection Program: http://www.microsoft.com/security/mstpp.asp

Microsoft Security Operations Guide: http://www.microsoft.com/TechNet/security/prodtech/ windows/windows2000/staysecure/

Microsoft Security Toolkit: http://www.microsoft.com/technet/security/ tools/tools/stkintro.asp

Software Update Services: http://www.microsoft.com/windows2000/windowsupdate/ sus/default.asp

Deploying Microsoft Software Update Services: http://www.microsoft.com/windows2000/windowsupdate/ sus/susdeployment.asp