И если вы, оказавшись в ситуации крайней необходимости, всего лишь отправили таким образом срочную почту, то вряд ли хозяин используемого маршрутизатора вообще это заметит. А вот развернув дома или в офисе собственную беспроводную сеть, раcсчитывать исключительно на тактичность и высокие моральные качества всех владельцев ПК в округе, пожалуй, не стоит. Большинство способов защиты сетей Wi-Fi хорошо известны, как и то, что ни один из них не гарантирует стопроцентной защиты. Но тем не менее полностью пренебрегать ими не следует. И если вы еще не уделили внимания безопасности своей сети, то выберите время и, вооружившись инструкцией к маршрутизатору, установите необходимые настройки.

Включил — и работает

«Установить сеть Wi-Fi — нет ничего проще» — примерно так выглядят рекламные сообщения многих производителей беспроводного оборудования. И действительно, достал устройство из коробки, включил — вроде бы все работает. Интернет доступен во всей квартире, чего еще надо? Видимо, примерно такими рассуждениями можно объяснить обилие незащищенных беспроводных сетей с SSID-идентификаторами вроде «zyxel», «linksys» или «default». Однако, как многие уже заметили на своем личном опыте, последствия такого незамысловатого подхода выходят порой далеко за пределы незначительного увеличения интернет-трафика. И неизменный, выставленный по умолчанию, идентификатор явно сигнализирует о том, что в вашей сети полностью отсутствуют какие-либо механизмы обеспечения безопасности. Поэтому, наверное, первым делом стоило бы заменить имя на более уникальное, но не содержащее какой-либо вашей персональной информации и не привлекающее излишнего внимания. Ну и, разумеется, не забудьте, прежде чем затрагивать какие-то настройки, изменить пароль к учетной записи администратора. Также практически во всех маршрутизаторах можно отключить опцию Broadcast SSID, т.е. регулярную передачу в радиоэфир идентификатора сети. Однако, как показывает опыт, подобная мера не особо усложняет несанкционированный доступ в сеть, но при этом доставляет вполне определенные неудобства. Гораздо удобнее ограничивать доступ в сеть другими способами.

Вход строго по спискам

Проверка подключающегося устройства на присутствие в списке допустимого оборудования (фильтрация по MAC-адресам) реализована практически во всех маршрутизаторах, но по умолчанию отключена. Распознавание сетевых устройств осуществляется по физическому или MAC (Media Access Control) адресу, уникальному для каждого сетевого адаптера. Соответственно для того, чтобы задействовать эту опцию, необходимо первым делом составить список MAC-адресов компьютеров в сети. Узнать физический адрес сетевой карты можно, например, набрав команду ipconfig/all в меню Windows «Пуск • Выполнить».

После того как необходимые данные собраны, включаем соответствующую опцию в настройках маршрутизатора, вводим адреса из нашего списка, сохраняем изменения и наслаждаемся результатом — любым устройствам, не входящим в «белый список», в доступе скорее всего будет отказано. Почему скорее всего? Потому что, с одной стороны, физический адрес — это уникальный идентификатор сетевого устройства, а с другой — существуют утилиты, позволяющие изменять передаваемый MAC-адрес. Таким образом, «плохим парням» достаточно узнать один из допустимых физических адресов, чтобы получить доступ к сети. Следовательно, одной только фильтрации MAC-адресов для обеспечения безопасности может оказаться недостаточно и лучше воспользоваться еще каким-либо механизмом.

Стандартное шифрование

Наиболее распространенным способом защиты считается механизм шифрования данных, передаваемых между сетевым адаптером и маршрутизатором. В Wi-Fi адаптерах были последовательно реализованы алгоритмы WEP, WPA и WPA2. Как было неоднократно продемонстрировано (в специализированных изданиях по безопасности можно найти достаточно статей по этому поводу), название алгоритма WEP (Wired Equivalent Privacy — безопасность как у проводных сетей) имеет мало общего с действительностью. Получить доступ к данным, зашифрованным по WEP, вооружившись свободно доступными программными средствами, совсем несложно. С алгоритмами WPA и тем более WPA2 дела обстоят заметно лучше, но и их защиту вряд ли позволительно считать непреодолимой. Так или иначе, рекомендуется включить наилучший из поддерживаемых роутером алгоритмов и использовать как можно более длинный и неочевидный ключ шифрования.

IP-адреса временно не выдаются

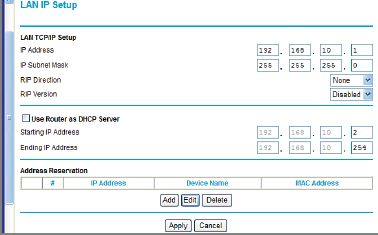

По умолчанию многие маршрутизаторы работают в режиме DHCP, т.е. динамического предоставления IP-адресов новым устройствам в сети. Понятно, что такой механизм, с одной стороны, очень удобен при подключении дополнительного оборудования, а с другой — облегчает несанкционированное подключение. Поэтому как одну из мер безопасности можно рассмотреть вариант перевода домашнего маршрутизатора в режим постоянных, заранее определенных IP-адресов (Static IP). Для этого достаточно отключить соответствующую опцию в настройках маршрутизатора, а затем присвоить ему и каждому компьютеру в сети уникальный IP-адрес. Определяя последний, не стоит забывать о том, что для локальных IP-адресов используются три диапазона значений: от 10.0.0.0 до 10.255.255.255, от 192.168.0.0 до 192.168.255.255 и от 172.16.0.0 до 172.31.255.255. Исходя из соображений безопасности имеет смысл избегать адресов в самом начале диапазона, например 192.168.0.1, так как хорошо известно, что именно такие адреса присваиваются по умолчанию маршрутизаторам и другим подобным устройствам, а следовательно, такой IP-адрес облегчает несанкционированный доступ.

Помимо уменьшения нежелательных подключений к сети такой режим позволяет несколько ускорить время подключения к беспроводной сети и облегчает идентификацию компьютеров по IP-адресу внутри сети.

Уходя, выключайте Wi-Fi

Все перечисленные средства повышают надежность, но, как известно, совершенно не гарантируют стопроцентной защиты от несанкционированного доступа. А самый надежный и проверенный способ защиты — это отключить беспроводной доступ. Поэтому, если вы какое-то продолжительное время не планируете пользоваться доступом по Wi-Fi, имеет смысл либо просто выключить маршрутизатор, либо отключить работу беспроводной сети в соответствующих настройках. Тем более что и вопрос о безопасности высокочастотного радиоизлучения для здоровья человека поднимается с завидным постоянством.

* * *

Применение перечисленных настроек позволяет обеспечить защиту беспроводной сети если не от опытных хакеров и специалистов в области безопасности, то во всяком случае от случайных непрошеных гостей, не обладающих специальными познаниями и инструментарием. Это, конечно, правильно, однако все мы хотя бы раз оказывались в ситуации, когда срочно необходим доступ в Сеть, а получить его практически неоткуда. И если раньше в крайнем случае можно было на несколько минут подключиться к чьей-либо незащищенной беспроводной сети, то с повышением «сетевой грамотности» таких сетей будет оставаться все меньше, а значит, и рассчитывать на такой резервный способ доступа в Сеть не приходится. Впрочем, не все так плохо, кое-где уже можно наблюдать следующий шаг в «сетевой эволюции», когда домашняя беспроводная сеть надежно защищена, но в ней предусмотрена возможность «гостевого доступа». А владельцы подобных сетей обмениваются учетными записями для доступа в свои сети посредством веб-ресурсов, чтобы, оказавшись в незнакомом районе, не остаться без доступа в Интернет.

Применение перечисленных настроек позволяет обеспечить защиту беспроводной сети если не от опытных хакеров и специалистов в области безопасности, то во всяком случае от случайных непрошеных гостей, не обладающих специальными познаниями и инструментарием. Это, конечно, правильно, однако все мы хотя бы раз оказывались в ситуации, когда срочно необходим доступ в Сеть, а получить его практически неоткуда. И если раньше в крайнем случае можно было на несколько минут подключиться к чьей-либо незащищенной беспроводной сети, то с повышением «сетевой грамотности» таких сетей будет оставаться все меньше, а значит, и рассчитывать на такой резервный способ доступа в Сеть не приходится. Впрочем, не все так плохо, кое-где уже можно наблюдать следующий шаг в «сетевой эволюции», когда домашняя беспроводная сеть надежно защищена, но в ней предусмотрена возможность «гостевого доступа». А владельцы подобных сетей обмениваются учетными записями для доступа в свои сети посредством веб-ресурсов, чтобы, оказавшись в незнакомом районе, не остаться без доступа в Интернет.