Контроль доступа в сеть (Network Access Control, именуемый также Network Access Protection, Network Access Quarantine или Network Admission Control) охватывает целый ряд технологий контроля доступа к сети и призван свести к минимуму угрозу ее безопасности. Главная задача заключается в том, чтобы к защищаемой сети могли подключаться только те системы, которые соответствуют заданным требованиям безопасности. В противном случае системы либо не допускаются в сеть, либо подлежат необходимой реконфигурации.

Контроль доступа в сеть (Network Access Control, именуемый также Network Access Protection, Network Access Quarantine или Network Admission Control) охватывает целый ряд технологий контроля доступа к сети и призван свести к минимуму угрозу ее безопасности. Главная задача заключается в том, чтобы к защищаемой сети могли подключаться только те системы, которые соответствуют заданным требованиям безопасности. В противном случае системы либо не допускаются в сеть, либо подлежат необходимой реконфигурации.

На рынке представлено большое количество разнообразных производителей: от компаний, выпускающих компоненты для инфраструктуры (Cisco, HP или Juniper), поставщиков решений для администрирования систем и обеспечения безопасности (McAfee, LANDesk или Symantec) и вплоть до Microsoft, разработчика операционных систем. Все они предлагают великое множество весьма различных подходов к решениям, призванных справляться с задачами NAC.

ПРОБЛЕМА

Тема защиты сетевого доступа стала популярной в процессе дискуссий о «доверенных вычислениях» (Trusted Computing) и доверяемых системах. Речь при этом шла, в частности, о вирусах, которые мобильные пользователи заносят в корпоративные сети через свои ноутбуки, зараженные в результате их эксплуатации в менее надежных средах. Другая тема — контроль соединений с беспроводными сетями. Ключи предоставляют определенную защиту, но в большинстве случаев желательно иметь всесторонний контроль, охватывающий, кроме прочего, статус системы. К примеру, важно иметь возможность проверить статус вирусного сканера и состояние «заплат» на клиентах, прежде всего в отношении новых обновлений безопасности. Однако интерес представляют и параметры конфигурации, а также другие аспекты, потенциально представляющие угрозу безопасности.

Цель технологии NAC — анализ системы перед установлением «активного» соединения с сетью. Он осуществляется при соединениях DHCP, коммутируемом доступе (Dial-up) или построении соединения с беспроводной локальной сетью (Wireless Local Area Network, WLAN). В идеале одно решение должно охватывать сразу все типы сетей.

РЕШЕНИЕ

Когда клиент связывается с сетью, при использовании системы NAC соединение сначала устанавливается в режиме ограниченной функциональности, так сказать, в карантинном режиме. Затем NAC проверяет компьютер, причем как с помощью агентов на самом клиенте, так и посредством внешних аналитичес-ких механизмов. Как правило, агенты эффективнее, поскольку предоставляют большее количество опций, но для обеспечения их работы клиент должен поддерживать функциональность NAC.

При успешном прохождении проверки клиент получает доступ к сети. Однако если на клиенте обнаружены ошибки или выявлены факторы риска, то необходимо принять предупредительные меры. Самый простой вариант — закрытие допуска к сети путем отказа от предоставления аренды DHCP (DHCP Lease) или запрета соединения по коммутируемым линиям. Однако в большинстве случаев пользователи не заинтересованы в столь радикальных мерах. Для них важнее найти решение проблемы и обеспечить клиенту контролируемый доступ.

Проверка дает негативный результат по одной из двух причин: либо агент отсутствует (к примеру, если речь идет о компьютере внешнего сотрудника), либо системный статус неприемлем. В первом случае, с согласия пользователя, можно запустить установку агента и провести повторную проверку.

Во втором случае надо перевести систему в допустимое состояние, этот процесс называется «исправлением» (Remediation) и предполагает установку заплат или обновлений для вирусных сканеров, а также настройку параметров конфигурации. Возможна также установка или деинсталляция дополнительного программного обеспечения. Однако без инфраструктуры для администрирования системы такие изменения невозможны. Создание инфраструктур NAC на этом этапе превращается в сложную, требующую интенсивного планирования задачу.

Вместо того чтобы полностью перекрыть доступ к сети, системный администратор может его ограничить, к примеру, предоставив для доступа серверы с неконфиденциальной информацией. Вопрос о том, насколько эта мера оправдана, остается открытым. Однако эта опция часто оказывается единственно возможной именно в решениях на базе агентов и применительно к внешним пользователям. Естественно, в этом случае предоставляемые для доступа серверы нуждаются в особо надежной защите.

NAC В КАЧЕСТВЕ КЛЮЧЕВОГО ЭЛЕМЕНТА АРХИТЕКТУР БЕЗОПАСНОСТИ

Вне всякого сомнения, концепция контроля доступа к сети превратилась в новый ключевой элемент архитектур безопасности. Она позволяет эффективно исключить множество угроз. Однако при выборе наиболее оптимальной системы главная трудность кроется во множестве подходов, что отчетливо проявляется в разнообразии терминов, употребляемых различными производителями. К тому же, если в результате хочется получить дифференцированный анализ клиентов и, более того, обеспечить возвращение системы в адекватное состояние, то реализация требует интенсивного планирования.

КРИТЕРИИ ВЫБОРА

В тех, все еще сравнительно «молодых», сегментах рынка, где представлено множество различных предложений, требуется сформулировать четкие критерии выбора подходящих продуктов. Это касается и концепций NAC.

Ключевой вопрос состоит в следующем: должны ли агенты применяться в обязательном порядке, опционально или их поддержка не нужна вообще? В пользу агентов говорит возможность проведения множества разнообразных дифференцированных видов анализа. Против них выступают сложность их развертывания трудности с подключением к сети внешних сотрудников. Они возникают, если сотрудники не справляются с установкой агентов на свои системы или не имеют на это прав. Вместе с тем, новейшие версии Windows, например, содержат интегрированного агента, предоставляющего, по крайней мере, базовые функции, т. е. острота проблемы несколько снижается.

Еще один важный пункт — объем анализа. Самые важные параметры — статус вирусных сканеров и управление заплатами. Полезны также более тщательное сканирование уязвимостей (Vulnerability Scan), проверка имеющихся или отсутствующих файлов и параметров конфигурации. Чем выше гибкость при проверке, тем лучше. Важное значение имеет возможность расширения аналитических функций, чтобы, например, можно было проверить вирусные сканеры различных производителей.

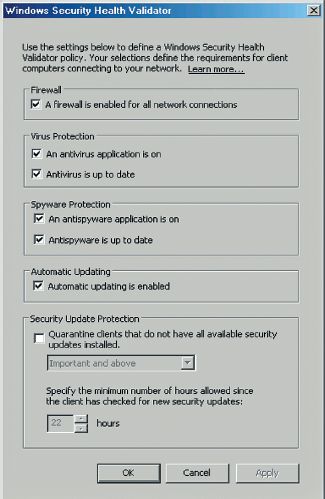

Для адекватной реакции на факт обнаружения слабых мест требуется гибкая концепция карантина и исправлений. Необходимо поддерживать как полный, так и ограниченный доступ к сетям. Прежде всего, нужна возможность гибкой настройки клиентов в случае выявления ошибок. Наилучшей производительностью отличаются концепции NAC от компаний, специализирующихся на решениях для администрирования систем, так как они, как правило, поддерживают гибкую настройку систем. А защита доступа к сети от Microsoft позволяет реализовывать свои функции в полном объеме только в сочетании с менеджером конфигурации Microsoft System Center Configuration Manager (см. Рисунок 1).

Естественно, важны функции составления отчетов, поскольку они позволяют установить статус контроля доступа к сети и распознать критическую ситуацию. Еще один критерий — поддержка различных видов сетевых соединений. Типичные отправные точки — беспроводные соединения WLAN, раздача аренды DHCP и коммутируемые соединения. Однако системы могут охватывать и более глубокие слои сетевого стека. Главное, чтобы не оставалось пробелов.

В случае применения решений, использующих агентов, всегда встает вопрос о поддержке тех или иных платформ. Хотя большинство клиентов по-прежнему работают с ОС Windows, в гетерогенных средах может возникать потребность в интеграции других операционных систем. Однако большинство реализаций не справляется с этой задачей, по крайней мере, когда речь заходит о детальном анализе статуса систем.

В заключение необходимо рассмотреть вопрос о предпочтительности аппаратного или программного решения. Однако зачастую выбор определяется по другим критериям, тем более, он не носит взаимоисключающий характер. В частности, в настоящее время множество компаний, специализирующихся как на программных, так и на аппаратных решениях, поддерживают технологию NAP от Microsoft и опираются на базовую технологию этого производителя.

ЗАКЛЮЧЕНИЕ

Выбор в пользу какой-либо конкретной концепции защиты/контроля сетевого доступа не так прост. Конечно, важна поддержка базовой технологии NAP от Microsoft, поскольку тогда можно использовать интегрированных агентов современных платформ Windows. Однако необходимо детально проанализировать возможности базового решения, в котором отсутствуют многие важные функции.

Кроме того, решение в пользу той или иной технологии NAC следует принимать в контексте сетевой инфраструктуры и общей архитектуры безопасности. Ведь NAC представляет собой лишь один из кирпичиков в целостной концепции безопасности, хотя этот кирпичик и приобретает все большее значение.

Мартин Куппингер — старший партнер компании Kuppinger Cole + Partner, системный архитектор, эксперт и аналитик.

© AWi Verlag