Доверительные отношения в Active Directory еще важнее, чем в NT 4.0. При создании доменов в «лесу доменов» такие отношения устанавливаются автоматически, но, в отличие от NT 4.0, они «транзитивны». Это важное понятие мы разъясним ниже. Кстати, Windows Server 2008 хоть и предлагает множество новинок, но доверительные отношения по-прежнему действуют так же, как в Windows Server 2003.

Для большинства администраторов процесс установления доверительных отношений все еще требует привыкания, поскольку отдельные понятия немного запутаны. В результате в техническом плане возможность связи доменов Windows друг с другом представляется более «загадочной», чем есть на самом деле (см. Рисунок 1). Поэтому сначала остановимся на основных понятиях.

В Active Directory существует два различных вида доверительных отношений: «однонаправленные» и «двунаправленные». В первом случае один домен доверяет другому, но не наоборот. Пользователи Домена 1 могут получить доступ к ресурсам Домена 2, однако у пользователей Домена 2 нет доступа к ресурсам Домена 1. Естественно, возможен и обратный случай. Другие варианты доверительных отношений: «исходящие» и «входящие». При исходящих доверительных отношениях Домен 1 доверяет Домену 2, т. е. пользователи Домена 2 могут обращаться к ресурсам Домена 1.

При таком процессе домен, от которого доверительные отношения исходят, является доверяющим доменом (Trusting Domain). Домен с входящими доверительными отношениями — доверенный домен (Trusted Domain), в нем создаются учетные записи пользователей, обладающих правами в доверяющем домене.

В Windows NT 4.0 тоже можно было устанавливать доверительные отношения, но не транзитивные. Если в Windows NT 4.0 создавались доверительные отношения между доменами А и В, а также между доменами В и С, то это не значило, что домен А автоматически будет доверять домену С или, наоборот, домен С — домену А. Эту связь приходилось устанавливать вручную. В Active Directory делается иначе. Домены можно связывать практически без ограничений через домены, дочерние домены и деревья с автоматическим установлением между ними доверительных отношений. В Active Directory каждый домен доверяет любому другому домену, если является частью того же леса. Устанавливать доверительные отношения вручную возможно, но необходимости в этом уже нет (ключевая фраза: урезанные доверительные отношения).

В отдельном лесу существует определенный регулирующий алгоритм: доверительные отношения автоматически создаются между выше- и ниже-стоящими доменами. Microsoft обозначает этот тип как «подчиненные доверительные отношения». Кроме того, доверительные отношения автоматически создаются между корневыми доменами отдельных деревьев. Однако доверительных отношений между подчиненными доменами различных деревьев не существует. Они доверяют друг другу на основе транзитивных доверительных отношений (см. Рисунок 2). Доверительные отношения между корневыми доменами различных лесов называются «доверительными отношениями между лесами» (Forest Trust).

Как уже говорилось, дополнительные доверительные отношения можно определять и вручную. Это требуется по различным причинам. Так, возможны, к примеру, внешние доверительные отношения к доменам Windows NT 4.0 или отдельным доменам другого леса.

В Windows Server 2003 появились сохранившиеся в Windows Server 2008 доверительные отношения между лесами, когда связываются корневые домены двух различных лесов. В результате все домены обеих структур связаны автоматически транзитивными доверительными отношениями. Доверительные отношения можно создавать между подчиненными доменами разных деревьев в пределах одного леса. Они называются «прямыми доверительными отношениями» (Shortcut Trusts). Этот вид доверительных отношений часто используется, чтобы ускорить доступ к ресурсам между подчиненными доменами различных деревьев в одном лесу.

При создании нескольких деревьев в одном лесу особое значение имеет путь доверительных отношений. Поскольку доверительные отношения между подчиненными доменами разных деревьев не создаются, при доступе к ресурсам может потребоваться оптимизация аутентификации. При попытке обратиться к данным, находящимся в подчиненных доменах разных деревьев, аутентификация должна пройти путь до корневого домена собственного дерева, затем до корневого домена другого дерева и, наконец, к подчиненному домену. Для ускорения этого процесса можно вручную установить доверительные отношения между двумя подчиненными доменами.

Управление доверительными отношениями осуществляется с помощью дополнительного модуля (Snap-in) «Домены Active Directory и доверительные отношения». Если вызвать в нем свойства какого-либо домена, то на соответствующей вкладке можно найти все его доверительные отношения и задать новые. Если требуется создать доверительное отношение с внешним доменом, то сначала нужно убедиться в том, что распознавание имен между доменами осуществляется без ошибок. Лишь когда обеспечено стабильное и надежное разрешение имен, можно устанавливать доверительные отношения. Здесь будет полезна оптимальная инфраструктура серверов DNS/WINS. Дело в том, что если нужно создать доверительные отношения с доменом Windows NT 4.0, то сервер WINS подходит лучше, чем DNS. В принципе, связь между доменом Windows NT 4.0 и доменом Active Directory можно установить и без WINS, но она будет нестабильной и сложно реализуемой.

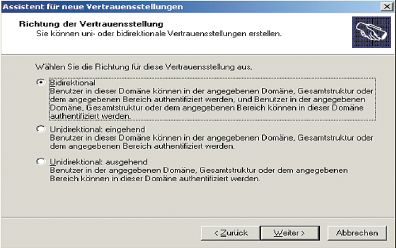

Чтобы создать доверительные отношения, в дополнительном модуле «Домены Active Directory и доверительные отношения» необходимо вызвать свойства того домена, от которого они должны исходить. Во вкладке «Доверительные отношения» нужно нажать на кнопку «Новое доверительное отношение». Windows запускает ассистента. На второй странице отображается имя домена, к которому будет устанавливаться доверительное отношение. Если это домен Active Directory, то следует использовать имя DNS, в то время как для соединения с доменом Windows NT 4.0 лучшим выбором будет имя NetBIOS. Затем ассистент проверяет, возможна ли связь с доменом и должны ли доверительные отношения быть однонаправленными или двунаправленными (см. Рисунок 3).

При двунаправленном соединении пользователи каждого из доменов могут аутентифицироваться в другом домене для получения доступа к ресурсам. При выборе «Однонаправленные: входящие» устанавливается, что данный домен является доверенным,

т. е. пользователь этого домена может аутентифицироваться в другом домене и обращаться к его ресурсам. В варианте «Однонаправленные: исходящие» пользователи другого домена могут регистрироваться в нем, а вот пользователи этого домена в другом — нет.

Затем определяется область аутентификации доверительных отношений. Большинство администраторов используют вариант «Общедоменная аутентификация». При этом пользователи одного домена получают доступ к ресурсам другого через групповое членство или прямое разрешение. Если же выбирается вариант «Избирательная аутентификация», то для каждого сервера, к которому разрешен доступ пользователей другого домена, в локальных настройках безопасности или правилах должна активироваться опция «Может аутентифицировать». Такая настройка повышает безопасность, но одновременно усложняется структура распределения прав. Пользователям другого домена автоматически отказывается в доступе к отдельным серверам предприятия.

Теперь следует отменить отказ для каждого отдельного сервера, а затем установить пароль для доверительных отношений, который позднее потребуется для верификации и установления доверительных отношений в другом направлении. В следующем окне нужно выбрать, будет ли доверительное отношение проверяться. При создании доверительных отношений с доменом Windows NT 4.0 необходимо сначала установить их со стороны этого домена. Пользователи получают доступ к ресурсам лишь после верификации доверительных отношений как активных. Если создание доверительных отношений не удается, то обычно это происходит из-за проблем с разрешением имен или наличием прав.

ФИЛЬТРАЦИЯ SID В ДОВЕРИТЕЛЬНЫХ ОТНОШЕНИЯХ

После завершения установления внеш-них доверительных отношений автоматически высвечивается указание, что для этих отношений был активирован фильтр идентификаторов пользователей (SID). Это происходит автоматически, если доверительные отношения создаются контроллером домена под управлением Windows Server 2003 или Windows Server 2000 (SP4 и выше). Фильтрация SID защищает исходящие доверительные отношения. Она призвана воспрепятствовать раздаче администраторами доверенных доменов неправомерных полномочий в пределах доверяющих доменов. Фильтр SID следит за тем, чтобы в доверяющем домене аутентифицировались только те пользователи доверенного домена, чьи SID содержат SID этого домена. Если деактивировать фильтрацию SID, то внешний пользователь, обладающий правами администратора в доверенном домене, сможет прослушать сетевой трафик доверяющего домена, определить SID администратора, а затем присоединить этот SID к своей истории SID и заполучить права администратора в доверяющем домене.

Однако при активации фильтра SID может случиться так, что будет игнорироваться история SID пользователей, получивших ее из других доменов в результате миграции. Тогда возникнут проблемы с аутентификацией при доступе к ресурсам, поэтому фильтр SID не всегда можно использовать. Если фильтр применяется для укрепления доверительных отношений Windows NT 4.0, то здесь проблемы возникают реже, чем при построении внешних доверительных отношений к домену в Active Directory. Если универсальной группе из Active Directory доверенного домена выдаются разрешения на ресурсы доверяющего домена, то нужно убедиться в том, что эта группа была создана именно в доверенном домене, а не в каком-либо другом домене Active Directory. В противном случае она не содержит SID доверенного домена, и фильтр SID не разрешит доступ к ресурсам доверяющего домена.

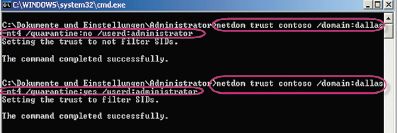

Универсальные группы состоят из локальных и глобальных групп. Как локальные, они могут включать участ-ников из всего леса. Как глобальные, они видны во всех доменах. В случае универсальных групп на глобальные серверы каталогов тиражируются не только сведения о существовании этой группы, но и информация обо всех ее членах. Иными словами, если в универсальной группе много членов, то придется тиражировать большой объем информации. Деактивация фильтрации SID осуществляется через программу командной строки netdom.exe (см. Рисунок 4). Этот инструмент включен в комплект инструментов поддержки Windows, которые находятся в папке Support на диске Windows Server 2003. Их рекомендуется инсталлировать на каждый сервер, поскольку они включают полезные диагностические инструменты, к примеру, dcdiag.exe или netdiag.exe. Такие инструменты требуются во многих местах для администрирования Active Directory. Чтобы деактивировать фильтрацию SID, в командной строке необходимо ввести команду Netdom trust <ДоверяющийДомен> /domain:<ДоверенныйДомен> / quarantine:no /userD:<АдминистраторДомена> / passwordD:<ПарольАдминист-ратораДомена>.

ДОВЕРИТЕЛЬНЫЕ ОТНОШЕНИЯ К ДОМЕНАМ NT 4.0

Фильтрация SID активируется заново очень простым способом. Опцию /quarantine нужно установить на :yes: Netdom trust <ДоверяющийДомен> /domain:<ДоверенныйДомен> /quarantine:yes /userD:<АдминистраторДомена> /passwordD:<ПарольАдминистратораДомена>.

Иногда возникают проблемы с ус-тановлением доверительных отношений. Виной тому — ошибочное распознавание имен, защищенные маршрутизаторы между различными подсетями или ошибки на серверах WINS. Если не получается создать доверительные отношения между двумя контроллерами доменов, то часто помогает создание файла lmhosts на обоих серверах. Этот файл находится в папке Windowssystem32driversetc. Для обеспечения распознавания имен файл нужно переименовать в lmhosts без расширения. В указанном файле настраивается разрешение доменов, так что серверы DNS или WINS будут пропускаться. Для этого нужно добавить в файл следующие строки:

#pre #dom: <Домен>

”<Домен> �x1b” #pre

Важно соблюдать регистр символов. IP-адрес должен совпадать с адресом контроллера домена. Между кавычками во второй строке следует ввести 20 символов, иначе разрешение не будет работать. Сразу после первой кавычки помещается имя NetBIOS домена Windows, с которым устанавливаются доверительные отношения. Данное имя не может быть длиннее 15 символов; если имя домена короче, то его необходимо дополнить до 15 символов пробелами. За 15-м символом следуют символы ox1b, а затем — закрывающая кавычка. Обрат-ная косая черта должна занимать 16-ю позицию. После этих изменений нужно либо перезапустить сервер, либо перезагрузить кэш NetBIOS с помощью команды nbtstat -R. Команда nbtstat- показывает содержимое кэша. Правильный результат: домен обозначается как «тип 1В». Если домен не отображается, то надо либо перезапустить серверы, либо заново проверить конфигурацию. Правда, конфигурация достаточно сложна, поэтому использование одного или нескольких серверов WINS гораздо более эффективно, так как необходимые данные создаются автоматически и могут запрашиваться задействованными серверами.

ДОВЕРИТЕЛЬНЫЕ ОТНОШЕНИЯ МЕЖДУ ЛЕСАМИ

При создании доверительных отношений между корневыми доменами двух лесов можно выбрать опцию «доверительные отношения между лесами». Ее преимущество заключается в том, что все подчиненные домены всех деревьев в задействованных лесах сразу же начинают транзитивно доверять друг другу. Для доверительных отношений между лесами должны быть соблюдены некоторые предпосылки: такой тип отношений поддерживается только в лесах Windows Server 2003/2008. Кроме того, важно, чтобы функциональные уровни домена и леса находились в однородном режиме Windows Server 2003 или 2008. Естественно, между лесами должно функционировать разрешение имен. Специфическую для доменов переадресацию лучше всего создавать на отдельных серверах DNS лесов.

Создание доверительных отношений между лесами идентично созданию доверительных отношений других типов. Для них точно так же можно установить, будут ли отношения одно- или двунаправленные, а кроме того, предоставить права отдельным доменам или всему лесу. Если в лесах используется несколько деревьев, то можно определить, какие диапазоны имен, а следовательно, и деревья, смогут пользоваться установленными доверительными отношениями. Но имена NetBIOS и DNS отдельных доменов должны быть разными. Если в лесах встречаются совпадающие имена NetBIOS или DNS, то эти домены взаимно лишаются доступа к ре-сурсам другого леса. Для управления различными деревьями в свойствах доверительных отношений используется вкладка «Маршрутизация суффиксов имен».

Томас Йоос – независимый профессиональный консультант по ИТ. Он консультирует средние и крупные предприятия относительно построения сетей Microsoft, Active Directory, Exchange Server и безопасности ИТ.

© AWi Verlag

Рисунок 1. Терминология или результаты доверительных отношений иногда несколько запутаны.

Рисунок 2. Доверительные отношения в Active Directory транзитивны.