Надежное управление безопасностью становится все более веским аргументом при продаже провайдерами услуг ИТ. Однако и предприятиям других направлений бизнеса, вынужденным заниматься управлением важными данными, приходится решать эту задачу. Во всем мире сертификация системы управления информационной безопасностью в соответствии со стандартом ISO 27001 служит весомым аргументом для убеждения клиентов и деловых партнеров в том, что передаваемые ими данные находятся под надежной защитой.

Для получения сертификата в соответствии со стандартом ISO 27001 предприятие должно сначала ввести в эксплуатацию систему управления информационной безопасностью (Information Security Management System, ISMS), которая в любой момент времени гарантировала бы надежность, готовность и целостность информации на соответствующем уровне. В первую очередь для этого следует определить необходимые меры обеспечения безопасности.

Для обеспечения конфиденциальности информации присваивается одна из принятых степеней секретности: информация может быть общедоступной, для внутреннего пользования, секретной или совершенно секретной. С общедоступными данными на сертифицированном предприятии обращаются по-разному нежели с совершенно секретными. Правила устанавливаются самим предприятием в соответствии с указанными в стандарте ISO 27001 условиями. Все принимаемые меры вытекают одна из другой. Таким образом, уровень безопасности определяется самым слабым звеном цепи.

КОНФИДЕНЦИАЛЬНОСТЬ В СЕТИ И НА МЕСТЕ

Чтобы обеспечить максимальный уровень конфиденциальности, вычислительные центры, системы и сети должны быть защищены в одинаковой мере: данные передаются только в надежно зашифрованном виде по так называемым виртуальным частным сетям (Virtual Private Networks, VPN), брандмауэры защищают от неправомерного доступа все компьютеры в группе, стандартные приложения регулярно проверяются на наличие всех известных брешей. Кроме того, физический доступ к ИТ подлежит строгому документированию, например, в рамках пропускной системы в здание и помещения. При входе в вычислительный центр обычно проводится дополнительная, более жесткая проверка.

При отсутствии каких-либо иных договоренностей все запросы клиентов относятся к наивысшей степени секретности. Ответственность и восприимчивость всех участников являются главным условием выполнения этого требования, для чего необходим высокий уровень компетенции. Сотрудники сервисного провайдера Easynet, к примеру, регулярно посещают специальные учебные курсы, где обучаются правильному пониманию ценности информации.

ГОТОВНОСТЬ ЗАВИСИТ ОТ КАЧЕСТВА ИНФРАСТРУКТУРЫ

Вторым измерением безопасности, наряду с конфиденциальностью, является готовность данных. В первую очередь она определяется производительностью сети и структурой системы, которые должны без проблем справляться с пиковыми нагрузками. Немалое значение имеют многократная избыточность серверов и каналов передачи, а также независимая система подачи питания, активизирующаяся в случае отказа основной системы энергоснабжения вычислительного центра. Системы оповещения для серверов и здания, указывающие на падение производительности и аварийные ситуации в инфраструктуре, или своевременно оповещающие о затоплении, тоже повышают готовность данных.

ЦЕЛОСТНОСТЬ ИНФОРМАЦИИ ТРЕБУЕТ ЗАЩИТЫ

Целостность информации — третий компонент надежной системы управления информацией, он столь же важен, как конфиденциальность и готовность. В первую очередь необходимы полноценные системы хранения данных и эффективные концепции резервного копирования. Чаще всего применяется еженедельное резервное копирование всех данных при ежедневном сохранении внесенных изменений. В случае особых требований, предъявляемых к безопасности, можно разработать индивидуальные решения для конкретных клиентов.

ПОСТОЯННЫЙ КОНТРОЛЬ КАЧЕСТВА

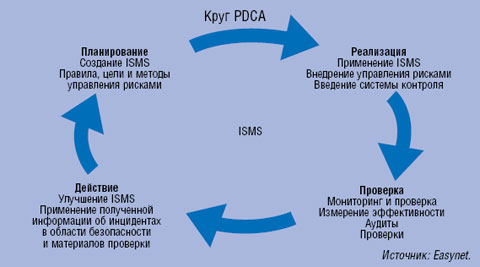

Обеспечением конфиденциальности, готовности и целостности данных в соответствии с возможностями современной техники работа не заканчивается: управление безопасностью заключается не в однократном принятии мер, а в постоянном обеспечении и улучшении качества. Это достигается благодаря циклу из области управления качеством — планирование-реализация-проверка-действие (Plan-Do-Check-Act, PDCA). Он известен также под названием цикла Деминга (см. Рисунок 1). Планирование и реализация мер обеспечения безопасности соответствуют фазам Plan и Do. За ними следует проверка требуемых мер безопасности, к примеру, путем внутреннего контроля или аудита, в процессе которого выявляются возможности для улучшения, реализуемые уже на следующем этапе. Для этого вновь потребуются планирование, реализация, проверка и реакция — начинается новый цикл. Таким образом, цикл Деминга является важной составной частью системы управления информационной безопасностью. Его фазы можно проследить во всех областях управления безопасностью.

Если система управления информационной безопасностью должна быть сертифицирована в соответствии со стандартом ISO 27001, то обнаруженные в цикле PDCA риски следует устранить с привлечением стандартных мер. Они описываются в стандарте ISO 17799, который в скором времени должен заменить ISO 27002. В нем содержатся 134 так называемые «проверки», соответствующие предпринятым ранее действиям по обеспечению безопасности. Их реализацию и принятие дополнительных, самостоятельно разработанных мер предприятие подтверждает «Заявлением о применимости». Оно определяет, какие риски какой проверке подлежат. Действенность принятых мер выясняется с помощью так называемых «измерений эффективности». Документация по проведенным измерениям служит в качестве важного источника информации для последующей сертификации.

ПРОЦЕСС СЕРТИФИКАЦИИ В ДЕТАЛЯХ

После создания системы управления информационной безопасностью предприятие может подать заявление на сертификацию в соответствии со стандартом ISO 27001 «Управление информационной безопасностью —спецификация с руководством к применению». Во всем мире этот сертификат считается подтверждением того, что его обладатель компетентно реализовал систему управления информационной безопасностью, и, таким образом, для сервисных провайдеров он служит мощным аргументом в деле привлечения клиентов, для которых очень важен высокий уровень безопасности. В некоторых отраслях сертифицированная система управления информационной безопасностью составляет основу бизнеса: к примеру, посредством сертификации информационной системы медицинское учреждение сначала должно доказать свою способность защищать данные о пациентах, и лишь после этого ему будет разрешено заносить данные в электронные медицинские карты.

БЕЗ ПРОВЕРКИ НЕТ СЕРТИФИКАТА

Вне зависимости от того, обязательно получение сертификата или лишь желательно, путь к подтверждению уровня безопасности лежит через аудит, в процессе которого производится оценка информационной системы предприятия. Для этого аккредитованные центры сертификации отправляют своих представителей на данное предприятие. Аудиторы проверяют информационные системы, уровень их взаимодействия с производственно-экономическими процессами, а также соблюдение правовых норм, к примеру, предписаний по защите данных.

Столь же высоки требования к безупречности самих аудиторов. Они должны соблюдать строгую секретность, поскольку получают подробную информацию о структуре предприятия. Составление подробной документации по результатам аудита гарантирует, что работу экспертов можно будет проверить в любой момент. Для обеспечения их независимости и объективности можно пользоваться услугами только таких провайдеров, которые ранее не оказывали заказчику консультационных услуг.

После выбора проверяющих начинается сертификационный аудит. Обычно он состоит из нескольких фаз. В первую очередь подтверждается, что система управления информационной безопасностью реализована.

Первым и наиболее важным документом является политика безопасности предприятия. В ней определяются цели и границы системы управления информационной безопасностью. Как эти цели достигаются, показывает дальнейшая документация. В ней дается описание предпринимаемых мер, их мониторинга и контроля, а также варианты улучшения системы обеспечения безопасности. После рассмотрения этих документов проверяется, насколько правильно была осуществлена реализация.

Поскольку количество мер обычно слишком велико, чтобы их можно было полноценно проконтролировать, аудиторы, как правило, ограничиваются выборочными проверками. Когда результат положительный, проверяющий дает разрешение на сертификацию. При наличии претензий предприятию предоставляется возможность внести исправления.

Сертификат по стандарту ISO 27001 действителен в течение трех лет и подлежит ежегодной проверке в процессе так называемых «регулярных оценочных визитов». Если в ходе одной из них выяснится, что система управления информационной безопасностью не функционирует, сертификат может быть отозван. Требования «оценочных визитов» соответствуют требованиям традиционного сертификационного аудита, но издержки уже не столь высоки.

УПРАВЛЕНИЕ БЕЗОПАСНОСТЬЮ В ПОВСЕДНЕВНОЙ РАБОТЕ

Наряду с собственными сотрудниками, ответственными за безопасность, многие предприятия пользуются услугами приглашенных специалистов, которые способны непредвзято оценить все процессы. Это могут быть независимые провайдеры услуг, а также сотрудники из других филиалов. Международные предприятия привлекают для такой работы своих коллег из других стран, которые могут квалифицированно оценить процессы, поскольку ISO 27001 принят во всем мире. Нередко подобные аудиторы воспринимают ситуацию с неожиданной точки зрения и часто делают ценные замечания. При выявлении возможностей для оптимизации руководители предприятия предоставляют ресурсы для принятия необходимых мер.

НАЦИОНАЛЬНЫЕ И МЕЖДУНАРОДНЫЕ СЕРТИФИКАТЫ

Хотя все концепции обеспечения безопасности одинаково нацелены на обеспечение конфиденциальности, готовности и целостности данных, между разными сертификатами существует определенная конкуренция. ISO 27001, к примеру, ведет происхождение от британского стандарта обеспечения безопасности.

Международная организация по стандартизации (International Organisation for Standartisation, ISO) приняла его в 2000 г. под номерами ISO 27001 и ISO 17799, а в 2005 г. оба были основательно переработаны.

Эта норма стала стандартом на международном уровне. В данный момент в соответствии с ISO 27001 сертифицировано около четырех тысяч систем управления информационной безопасностью. Однако есть еще одно подтверждение безопасности: расширенная сертификация ISO 27001 в соответствии с Законом о базовой защите Федерального агентства безопасности информационных технологий (BSI). Подходы ISO и BSI совместимы, причем BSI на базовом уровне предусматривает более строгие указания, чем международный стандарт. Зато ISO не делает различия между рисками и требует уже на базовом уровне их глубокого анализа.

БОЛЬШЕ, ЧЕМ УРОВЕНЬ БАЗОВОЙ ЗАЩИТЫ

За пределами базовой защиты оба стандарта гарантируют безопасность. Таким образом, появляется возможность выбора сертификата, который максимально точно отражает философию компании. Этот выбор имеет и практические последствия: Easynet, будучи международным провайдером услуг, предпочла, к примеру, действующий во всем мире стандарт ISO 27001, чтобы отвечать требованиям клиентов из разных стран.

Дитхельм Зибур — генеральный директор компании Easynet.

© AWi Verlag