Современные решения NAS и SAN позволяют консолидировать большой объем данных в масштабируемых системах хранения. Вместе с тем, высокая степень консолидации оборачивается опасностью несанкционированного доступа по открытым каналам, так как все узлы находятся в единой сети. Взлом одного или нескольких узлов в корпоративной сети хранения данных может привести к катастрофическим последствиям для бизнеса.

С начала 90-х прошлого века в развитии вычислительных систем наметилась тенденция к децентрализации ресурсов в целях перенесения прикладных задач с больших машин (мэйнфремов) на отдельные серверы. В архитектурных решениях на передний план стали выдвигаться разработки на базе операционных систем (ОС) Windows, NetWare, а также различных клонов ОС UNIX. Интересно отметить, что именно тогда началось обратное движение по переносу разрозненных корпоративных данных с различных носителей (бумажные документы, магнитные диски и т. п.) в централизованные хранилища, которое сегодня нашло воплощение в таких решениях, как Network Attached Storage (NAS) и Storage Area Network (SAN). Это стало возможным прежде всего благодаря тому, что разработчики программного обеспечения смогли предложить конечному пользователю больше различных инструментов для обработки информации непосредственно на рабочих станциях.

В развитии способов хранения данных — на пути от мэйнфреймов к распределенным серверным решениям — можно выделить три этапа (см. Рисунок 1). На первом этапе во времена господства мэйнфреймов большая часть информации хранилась в бумажном виде, на перфолентах и т. д.

Со временем (второй этап) необходимость удовлетворения разнообразных требований бизнеса и связанный с этим поиск оптимальных решений заставили компании перейти на архитектуру с распределенными ресурсами, в которой рабочая станция превращалась в небольшой вычислительный комплекс, а сервер обеспечивал лишь функции арбитра. Объем хранимых данных на серверах и рабочих станциях был невелик, и встроенных дисков вполне хватало. Частично это объяснялось тем, что немалая часть информации продолжала оставаться на бумажных носителях.

Вместе с бурным внедрением прикладных систем все большее значение приобретал вопрос защиты и сохранности данных в случае отказа систем, а также несанкционированного доступа к ним со стороны пользователей. Все это переросло в серьезную проблему на третьем этапе развития систем хранения — при переводе основной части информации в цифровой вид и переносе ее в централизованные хранилища на базе архитектур NAS и SAN. В результате риск несанкционированного доступа к хранимым данным значительно вырос.

С одной стороны, была достигнута основная цель, а именно консолидация имеющихся ресурсов на уровне единых узлов и хранилищ данных, что ранее было возможно только в решении на базе мэйнфреймов. С другой — перенос данных в цифровой вид и их централизованное хранение привели к тому, что непрерывность бизнеса стала зависеть от наличия оперативного доступа к корпоративным данным. Открытость же распределенной архитектуры заставила по-новому взглянуть на задачи по защите от угрозы несанкционированного доступа.

ОСОБЕННОСТИ СИСТЕМ ХРАНЕНИЯ

В последнее время все чаще можно услышать о достоинствах предлагаемых решений с точки зрения надежности хранения данных и все реже о возможных угрозах и рисках, связанных с безопасностью доступа. В рамках данной статьи мы рассмотрим три основные архитектуры — DAS, NAS и SAN — именно с позиции возможных угроз, но прежде всего дадим краткую характеристику каждой из них.

Архитектурное решение с непосредственным подключением устройств хранения (Direct Attached Storage, DAS) уходит корнями в десятилетнее прошлое, когда стали появляться первые стандартизованные предложения по подключению большого количества дисковых хранилищ к серверу по единой шине. Сегодня можно с уверенностью сказать, что шина SCSI заняла лидирующее положение в подобных решениях. При этом протокол SCSI в силу популярности как среди производителей, так и потребителей был положен в основу новых стандартов для решений следующих поколений. Максимальная длина шины или кабеля SCSI достигает 25 м, поэтому устройства хранения данных или дисковые массивы вынужденно размещаются в одном помещении серверной.

Для преодоления ограничений по длине кабеля все чаще находит применение архитектура SAN, благодаря которой возможны масштабируемые решения при сохранении высокой надежности и скорости передачи данных. Она может быть реализована на базе оптических и медных линий, а также сетей на базе протоколов Ethernet, TCP/IP и Fibre Channel. Специфика передачи блоков данных по последовательным линиям стала причиной того, что стандарт на протокол iSCSI для организации сетей хранения поверх IP появился относительно недавно.

Для тех случаев, когда требовался доступ к хранимым данным на уровне файлов, оказывается полезным решение на базе сетевых хранилищ (Network Attached Storage, NAS), в основе которых — использование протоколов CIFS/ SMB и NFS для доступа к файлам, хранимым на дисковых устройствах. Для протоколов файлового доступа были созданы специализированные серверы с ограниченным набором выполняемых служб. Впоследствии их стали называть сетевыми приставками (Network Appliance).

Среди возможных угроз в отношении сетей хранения данных можно выделить следующие:

- уничтожение;

- хищение;

- несанкционированное искажение;

- нарушение подлинности;

- подмену;

- блокирование доступа.

Источники угроз могут быть как внешние, так и внутренние. Да и сама по себе угроза является следствием наличия уязвимостей в конкретных узлах сети хранения.

Возможные уязвимости определяют составляющие элементы и свойства архитектурных решений сетей хранения, а именно:

- элементы архитектуры;

- протоколы обмена;

- интерфейсы;

- аппаратные платформы;

- системное программное обеспечение;

- условия эксплуатации;

- территориальное размещение узлов сети хранения.

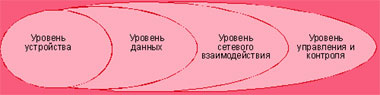

Ограниченность рамок статьи вынуждает остановиться лишь на наиболее типичных уязвимостях решений NAS и SAN. В интересах целостного понимания проблемы рассмотрение будет вестись по уровням предоставления необходимых служб. Всего выделим четыре уровня:

- уровень устройств;

- уровень данных;

- уровень сетевого взаимодействия;

- уровень управления и контроля.

На Рисунке 2 качественно отображена степень угрозы для каждого из них в рамках задействованных служб применительно к архитектуре сети хранения данных. Следует помнить, что рассматриваемая инфраструктура ограничивается лишь самой сетью хранения: системами хранения, коммутаторами, серверами и рабочими станциями. Как видно из рисунка, использование уязвимостей на уровне управления и контроля может представлять максимальную угрозу для хранимой информации в силу того, что при несанкционированном доступе злоумышленник получает контроль над всем окружением сети хранения, включая системы хранения данных, коммутирующие устройства, а в ряде случаев серверы приложений и рабочие станции клиентов сети. Последствия от получения подобного доступа могут быть самыми катастрофичными: от компрометации и уничтожения информации до полного разрушения архитектурных взаимосвязей между конечными узлами и системами хранения данных.

|

| Рисунок 2. Степень зависимости элементов хранения от угрозы утраты контроля над ними. |

Очевидно, что в случае несанкционированного доступа на уровне конечных устройств степень угрозы минимальна, поскольку затрагивается лишь часть всего окружения. Степень опасности на данном уровне будет определяться тем, насколько грамотно были продуманы архитектура, размещение устройств и самих хранимых данных.

АНАЛИЗ УГРОЗ И ОРГАНИЗАЦИИ ЗАЩИТЫ В АРХИТЕКТУРЕ SAN

Как было отмечено ранее, архитектура SAN предназначена для переноса блоков данных между системами хранения и конечными узлами, в роли которых могут выступать серверы приложений и рабочие станции.

Уровень устройств. В первую очередь угроза несанкционированного доступа к устройству может возникнуть вследствие слабой парольной защиты и непродуманной схемы авторизации пользователей. В этом случае несанкционированный доступ с полными правами дает абсолютный контроль над данным узлом (коммутатором или шлюзом), в результате чего возникает реальная угроза нарушения целостности архитектуры и хранимых данных.

Другая опасность может возникнуть вследствие наличия уязвимости на уровне встроенного программного обеспечения (firmware) устройства, где хранятся данные, или из-за отсутствия внимания к вопросам безопасности в отношении используемого микрокода. В этом случае злоумышленник получает возможность использовать данное устройство для удаленной атаки на другие узлы сети хранения данных (серверы, рабочие станции, шлюзы, коммутаторы).

Какие же способы защиты можно предложить? Прежде всего, использование защищенных протоколов доступа, а также контроль минимального количества символов в паролях. Для авторизации пользователей следует задействовать схему авторизации с применением списков контроля доступа (Access Control List, ACL). В ряде случаев необходимо ограничить доступ к устройству посредством многофакторной идентификации. Современные технологии позволяют идентифицировать пользователя как минимум по двум факторам: по имени и паролю, во-первых, и при помощи смарт-карты, токенов и средств биометрического контроля доступа, во-вторых.

Для обеспечения надежной работы устройств, задействованных в SAN, необходимо постоянно отслеживать выход новых обновлений и «заплат» для встроенного ПО, для чего потребуется периодически отключать устройства для проведения профилактических работ. В обязательном контроле нуждаются внутренние настройки оборудования: активированные, но неиспользуемые сервисные службы следует остановить с последующим выяснением причин их запуска.

В качестве дополнительных средств определения вероятных уязвимостей могут быть использованы сетевые сканеры. В этом случае администратор получает возможность осуществлять независимый контроль за работой служб на конкретных устройствах.

Ведение системных журналов на каждом устройстве должно стать правилом. Наличие информации обо всех событиях, включая и потенциальные попытки вторжения, позволит быстро провести расследование и в большинстве случаев предупредить неавторизованное обращение к ресурсам.

Уровень данных. В архитектуре SAN при неавторизованном доступе с административными правами пользователь получает полный или частичный контроль над данными, в связи с чем возникает опасность блокирования доступа, искажения или модификации, а также уничтожения данных. Кроме того, велик риск установления контроля доступа к блокам данных на уровне самих серверов. Несмотря на то что для архитектуры SAN характерен блочный доступ к хранимым данным, сами вычислительные узлы в случае активизации соответствующих служб могут выступить в роли серверов NAS с предоставлением доступа по протоколам CIFS/ SMB, а также NFS.

Архитектура SAN предусматривает подключение серверов и рабочих станций c единой зоной доступа к устройствам хранения. Поэтому требование безопасности при доступе к данным должно применяться в равной степени как к серверам, так и к рабочим станциям. Тем самым исключается выполнение серверами приложений не свойственной им роли узлов NAS, через которые злоумышленник мог бы получить несанкционированный доступ к конфиденциальной информации.

Одной из мер защиты является постоянный учет пользователей, наделенных правами доступа. Корпоративные данные следует ранжировать по важности и ограничить их доступность, разделив пользователей на соответствующие группы, при этом полезно использовать правило «кто, куда, зачем». В качестве дополнительного средства укрепления защиты можно рекомендовать технологию маскирования LUN с разнесением данных по разделам устройств хранения.

Как известно, сетевые протоколы доступа к файлам CIFS/SMB и NFS в ряде случаев не обеспечивают необходимого уровня защиты, поэтому контроль за службами, отвечающими за доступ к файлам по сети, позволит исключить угрозы неавторизованного подключения.

Сегодня все актуальнее становится проблема нарушения доступности и целостности хранимых данных в результате внешних атак DoS, вирусов и «червей». Как правило, основная цель таких атак направлена на блокирование доступа и ухудшение имиджа компании и ее финансового положения на рынке. Последствия окажутся еще плачевнее, если в результате атаки взломщикам удастся получить доступ к данным.

В качестве необходимых мер защиты от внешних атак целесообразно ввести контроль за серверами, коммутаторами и рабочими станциями на предмет необычно высокой активности, в полной мере использовать антивирусную защиту на серверах и рабочих станциях, следить за всеми обновлениями для имеющихся операционных систем, встроенного и прикладного программного обеспечения в окружении SAN.

Уровень сетевого взаимодействия. Решение вопросов безопасности на сетевом уровне при организации сети SAN — одна из приоритетных задач, с которой, так или иначе, приходится сталкиваться разработчикам архитектурных решений при организации вычислительных комплексов различного уровня сложности. При этом в каждом решении приходится учитывать специфику конкретной архитектуры.

Исторически сложилось так, что архитектура SAN развивалась благодаря внедрению оптических каналов с использованием протокола передачи данных Fibre Channel. Основным их достоинством были (и остаются) высокая скорость передачи, отсутствие взаимных помех между проложенными кабелями и низкая задержка сигнала. Решение вопросов безопасности в отношении передаваемой по каналам информации не было приоритетным. И только в настоящее время вопросам слабой защищенности каналов стали уделять больше внимания.

С точки зрения безопасности на уровне сетевого взаимодействия следует отметить наличие угрозы несанкционированного подключения к каналам с подменой адресов, что в равной степени относится к оборудованию и каналам как в самих центрах обработки данных, так и в филиалах. В силу открытости архитектуры и взаимной удаленности коммутирующего и конвертирующего оборудования устройства могут стать объектами атаки с последующей утерей контроля над каналами и получением злоумышленником неавторизованного доступа к передаваемым данным. Неверно сконфигурированные конечные устройства сети хранения также становятся привлекательной мишенью для сетевой атаки.

В этой связи особо следует остановиться на способах защиты. В тех случаях, когда архитектурой сети предусматривается удаленный доступ к данным, должны задействоваться межсетевые экраны и системы IDS для организации фильтрации трафика как за пределами, так и внутри сети хранения. В качестве дополнительной меры защиты необходимо предусмотреть устройства для контроля трафика в сетевом сегменте в целях выявления атак DoS.

На этапе проработки архитектуры SAN важно максимально использовать разнесение устройств между изолированными участками с помощью аппаратного зонирования (Hard Zoning), при этом программное зонирование (Soft Zoning) или маскирование LUN оказывается полезно как средство дополнительной защиты. Обычно производители коммутационного оборудования предусматривают собственные встроенные средства и протоколы передачи данных, например Cisco Fibre Channel Security Protocol (FC-SP) или Brocade Secure Fabric OS, использование которых позволяет повысить степень защищенности.

Обязательным правилом должна стать организация выделенного сетевого сегмента для контроля и управления устройствами в сети SAN.

Уровень управления доступом. Все средства управления доступом к хранимым данным должны удовлетворять требованиям безопасности в максимальной степени — как для конкретных устройств, так и архитектуры в целом, дабы исключить любое неавторизованное вторжение. Для этого необходимо, в частности, обеспечить постоянный мониторинг пользователей, имеющих права доступа, и осуществлять централизованный контроль за работой устройств. Решение задачи безопасного управления доступом упрощает специализированное программное обеспечение, которое выпускают IBM, Veritas, McData и др.

Чтобы обеспечить безопасность на уровне устройств хранения, там, где это возможно, необходимо заблокировать доступ к узлам по протоколу Telnet и заменить его на более защищенные SSH и HTTPS.

Парольную защиту следует усилить путем контроля минимальной длины слова и введением принудительной периодической смены паролей. Более того, доступ к узлам SAN необходимо разграничить посредством задания соответствующей политики, где учитывались бы роль каждого пользователя и степень конфиденциальности хранящихся данных. С этой целью можно использовать и списки контроля доступа ACL.

Как отмечалось ранее, необходимо вести постоянный контроль административного доступа к устройствам на рассматриваемом уровне сети хранения. При этом существуют и дополнительные возможности, в частности ограничение доступа к ключевым коммутирующим и конвертирующим устройствам SAN за счет организации выделенных узлов и сетевых сегментов.

Периодический контроль за системными журналами должен быть взят за основное правило.

АНАЛИЗ УГРОЗ И ОРГАНИЗАЦИИ ЗАЩИТЫ В АРХИТЕКТУРЕ NAS

В отличие от архитектуры SAN доступ к данным на узлах NAS осуществляется на уровне файлов, для чего используются протоколы CIFS/SMB и NFS. При этом сам узел функционирует в качестве файлового сервера или сетевой приставки, а потребность в его конфигурации и настройкам минимальна. Зачастую производители серверов NAS (в силу достаточно узкой специализации) большую часть настроек выполняют до поставки сервера к заказчику, и впоследствии по умолчанию используются именно они. Это обстоятельство необходимо учитывать при интеграции серверов NAS как в локальную сеть, так и в сеть хранения данных.

Уровень устройств. На этом уровне серверы NAS работают как файловые серверы. Однако помимо традиционных каналов для доступа к устройствам хранения, в том числе к внешним по отношению к самому серверу NAS, могут задействоваться элементы архитектуры SAN. Как правило, это жесткие диски, подключенные к серверу по оптическим линиям с использованием протоколов Fibre Channel или FC-AL. В таком случае на данный сегмент должны распространяться требования, аналогичные тем, что выдвигаются к архитектуре SAN (см. выше).

Какие же уязвимости присущи данному уровню? Наличие настроек по умолчанию, а также ограниченность функций по администрированию приводит к повышению вероятности использования слабостей схемы авторизации при недостаточной парольной защите. В силу закрытости операционной системы и включенных фабричных настроек существует угроза возможных атак на незадействованные службы, DNS, Telnet и т. д.

До того как устройство NAS будет включено в сеть хранения данных, необходимо провести анализ настроек по умолчанию и отказаться от незадействованных служб. Впоследствии следует регулярно проверять состояние активированных служб и выяснять причины их запуска. Применение сильной парольной защиты с контролем длины слова и периодичность его замены позволит исключить несанкционированный доступ на уровне устройств. Регулярное обновление операционной системы не даст воспользоваться имеющимися в ней ранее уязвимыми местами для проведения возможных атак.

Уровень данных. Учитывая, что доступ к данным на серверах NAS осуществляется по протоколам CIFS/SMB и NFS, именно они будут рассматриваться с точки зрения возможных угроз. Упомянутые протоколы предусматривают лишь слабую защиту передаваемых паролей, в особенности это касается NFS. В тех случаях, когда это возможно, от использования NFS необходимо отказаться, отключив соответствующую службу. Когда к конфиденциальности передаваемых данных предъявляются высокие требования, во избежание компрометации паролей должны быть предусмотрены дополнительные меры по авторизации пользователей с применением необходимых программно-аппаратных средств.

Уже на этапе проработки архитектурного решения следует ввести жесткую классификацию хранимых данных по степени их важности и конфиденциальности, причем не стоит забывать о других эффективных средствах безопасности, в частности об организации выделенных узлов криптозащиты.

Некоторые службы могут стать объектами атаки со стороны программных сетевых вирусов и «червей», а также действий с использованием атак Denial of Services (DoS). Для защиты от них на узлах NAS необходимо установить специализированное программное обеспечение. Там, где можно, следует полностью отказаться от схемы именования узлов и перейти на адресацию средствами IP.

Сетевой уровень. Поскольку сетевой уровень серверов NAS в большинстве случаев организован на базе протокола TCP/IP, основная угроза исходит от возможных атак через сеть: DoS, перехват сеансов, подмена адресов и т. д.

В силу открытости архитектур, устройства NAS могут быть подключены как внутри корпоративного сетевого сегмента, так и за его пределами. Последнее происходит довольно часто при наличии большого количества филиалов внутри одной компании. Если трафик выходит за пределы контролируемого сетевого сегмента, обязательно должны быть установлены межсетевые экраны (Firewall), а также система IDS.

Для повышения степени безопасности можно задействовать виртуальные локальные сети (Virtual Local Area Network, VLAN), чем обеспечивается независимость трафика внутри каждого из созданных сегментов и исключается риск его прослушивания и получения несанкционированного контроля над ним.

Аналогично требованиям к сетевому уровню для устройств SAN, в случае NAS также имеет смысл организовать выделенный сегмент для управления устройствами, что позволит получить независимый административный доступ к ним. В особенности это относится к тем ситуациям, когда сеть хранения данных строится на базе Ethernet.

Комбинация выделенного сегмента и дополнительных программно-аппаратных средств позволит администратору вести непрерывный контроль за активностью в сегментах сети хранения данных и своевременно реагировать на необычно высокий уровень трафика в любое время суток, выявляя наличие атак.

Уровень управления доступом. Это наиболее вероятная мишень для различных атак с целью получения административного доступа к устройствам NAS. Одна из наиболее частых атак на серверы NAS — несанкционированный доступ с использованием слабой защиты при передаче паролей по сети с помощью протоколов Telnet и HTTP. Поддержку указанных протоколов следует запретить еще на этапе ввода в эксплуатацию устройств NAS. Их применение допускается лишь там, где это не приводит к нарушениям требований безопасности либо имеются дополнительные средства защиты паролей от «прослушивания». В остальных случаях вместо них рекомендуются защищенные протоколы доступа, в частности SSH или HTTPS.

Не секрет, что для выполнения административных задач (настройка, резервирование данных и т. д.) несколько пользователей нередко регистрируются на сервере как один с максимальными административными правами. Последствия подобной «демократии» могут быть плачевными. Перечислять их все не имеет смысла. Для нас важно отметить, что отследить по системным журналам действия пользователя (кто и что делал) при этом уже не удастся. Поэтому на этапе ввода в эксплуатацию надо ввести правила разграничения пользователей по группам и закрепленным за ними задачам.

Как и на всех рассмотренных ранее уровнях, важно осуществлять строгий контроль за системными журналами.

АНАЛИЗ УГРОЗ И ОРГАНИЗАЦИИ ЗАЩИТЫ В АРХИТЕКТУРЕ DAS

Исторически сложилось так, что архитектура DAS в той или иной степени лежит в основе затронутых выше решений SAN и NAS, поскольку и тот и другой ведут свое происхождение от протокола и одноименной шины SCSI. Применительно к тематике нашей статьи можно отметить то, что все, что было сказано выше, в полной мере относится и к DAS. Исключение может составить лишь сетевой уровень: длина шины SCSI не превышает 25 м, поэтому ее защищенность внутри контролируемой зоны серверной комнаты достаточно высока.

В КАЧЕСТВЕ ЗАКЛЮЧЕНИЯ

Сегодняшние реалии в области си стем хранения данных таковы, что отсутствие должного внимания к ним в решении вопросов защиты информации может привести к непредсказуемым последствиям. До сих пор в обеспечении защиты данных основное внимание уделялось надежности их хранения. При этом значительная часть средств вкладывалась в развитие инфраструктуры резервирования и архивирования информации на альтернативные носители, организации каналов для тиражирования данных на альтернативные площадки и т. д.

По мере того как архитектура приобретает все большую открытость, ее элементы (серверы, коммутаторы и т. п.) в силу возможных уязвимостей становятся целями для различного рода атак, что чревато нарушением целостности хранимой информации, ее утерей и компрометацией. Мы надеемся, что затронутые в статье проблемы заставят по-новому взглянуть на задачи, которые необходимо решать на этапе проработки архитектурных решений при организации сетей хранения данных.

Вячеслав Ковалев — начальник отдела ЦОД компании «Открытые Технологии». С ним можно связаться по адресу: kovalev@ot.ru.