Сеть может многое рассказать.

С повсеместным распространением цифровых технологий и переносом деловых процессов в сеть растет уязвимость инфраструктур ИТ. Используя множество инструментов для обеспечения безопасности, предприятия пытаются защититься от угроз, исходящих из Internet. Защите от внутренних атак, как правило, уделяется гораздо меньше внимания, хотя потенциальная опасность намного серьезнее. Кроме того, администраторам приходится анализировать бездну информации, поступающую от систем мониторинга и безопасности. Инструменты обеспечения безопасности, основанные на применении следственных методов, протоколируют и визуализируют происходящее в сети и отслеживают манипуляции.

Безопасность информационных технологий — главная забота не только специалистов по ИТ, но и менеджеров компаний. По данным исследования CSI/ FPI 2003 г., за предшествующие 12 месяцев около 90% предприятий столкнулись с какими-либо инцидентами в этой области. Кроме того, более трех четвертей предприятий отмечают, что их сотрудники пользуются выходом в Internet не по назначению — для загрузки порнографических фотографий и неразрешенной рассылки электронной почты. Необходимость во всеохватывающем управлении безопасностью и рисками, где определялись бы четкие корпоративные правила обращения с информационными технологиями, идентифицировались потенциальные опасности и предусматривались соответствующие процедуры противодействия, невозможно более игнорировать.

Однако одним определением этих директив и внедрением реализующих их методов — к примеру, для ограничения доступа к сайтам Internet при помощи блокировщика URL в брандмауэре или отслеживания проникновений в сеть посредством программного обеспечения обнаружения вторжений (Intrusion Detection System, IDS) — ограничиться не удается. При желании этот регламент безопасности смогут обойти как лица, находящиеся вне компании, так и — тем более! — ее внутренний персонал. Предприятия не защищены от неприятностей (см. врезку «Внутренние опасности»), даже если внедряют сразу множество решений обеспечения безопасности. Такие нарушения, не важно — намеренно или случайно они были допущены, всегда влекут за собой серьезные финансовые и юридические последствия.

Особенно проблематично то, что нарушения замечаются слишком поздно или не замечаются вообще, поскольку системы безопасности чаще всего охраняют сеть от опасности извне и не могут присматривать за каждым отдельным компьютером или следить за обменом в пределах одного коммутатора. Кроме того, традиционные технологии безопасности работают, как правило, реактивно. IDS, брандмауэры и вирусные сканеры способны реагировать только на уже известные сетевые аномалии. Новые аномалии, атаки по типу «отказ в обслуживании» и т. д. должны быть сначала внесены в реестр отслеживаемых объектов, поэтому необходимо постоянное обновление сигнатур IDS и вирусных сканеров.

Своевременное распознавание новых угроз и скорейшая адаптация к ним правил безопасности требуют активного мониторинга поведения хостов, приложений и пользователей. Наряду с ограждением (брандмауэр) и аварийной сигнализацией (IDS) необходимо что-то вроде видеомагнитофона длительной записи, чтобы можно было фиксировать и оценивать происходящее. Классической технологии прослушивания сети для этой задачи не хватает, поскольку она не обладает адекватными возможностями для анализа и сопоставления различных источников информации. Кроме того, недостаточно и ведения системных журналов, поскольку в этом случае также отсутствует визуализация и не производится взаимная корреляция журналов из различных источников. Напротив, из-за того, что все сетевые компоненты и инструменты обеспечения безопасности собирают данные о событиях различными способами и в различных форматах, огромные объемы информации превращаются в настоящую проблему — администраторы вынуждены вылавливать полезные сведения в море совершенно ненужных.

Поэтому инструменты безопасности для сетевого анализа используют так называемые судебные методы и технологии (см. врезку «Следственная экспертиза ИТ»). Они создают базис для того, чтобы ответственные за безопасность сотрудники немедленно оповещались о происходящем в сети и могли оценить степень риска. Одновременно инструменты служат для реконструкции содержания коммуникаций, контроля за соблюдением правил, а также анализа коммуникационных отношений на уровне приложений.

Обычно поддерживаются четыре ключевых процесса судебного анализа: идентификация, корреляция, анализ и информирование. Другими словами, архитектура и функциональность средств сетевого анализа должны позволять отслеживать трафик данных в реальном времени, собирать соответствующие данные (коллектор), сжимать их в метаданные (загрузчик данных), которые потом подвергаются анализу отношений и контекста (анализатор), а также визуализации (визуализатор) (см. Рисунок 1).

|

| Рисунок 1. Модульная архитектура обеспечивает надежность и масштабируемость. |

МЕТОД РАБОТЫ СУДЕБНЫХ ИНСТРУМЕНТОВ

Установленные в стратегических местах сети коллекторы (один или несколько) своим пассивным методом работы напоминают традиционные сетевые анализаторы (sniffer). Они наблюдают за обменом данными и протокольным трафиком в своем сегменте сети. Для этого один порт коммутатора конфигурируется таким образом, чтобы на него зеркально копировался весь трафик через коммутатор. Сам коллектор невидим (если все другие протоколы отключены), потому что предоставленная ему сетевая карта работает в режиме приема всех пакетов (promiscuous mode). Коммуникация с сервером, где производится анализ, должна быть в любом случае защищена и организована по отдельной виртуальной локальной сети через вторую сетевую карту.

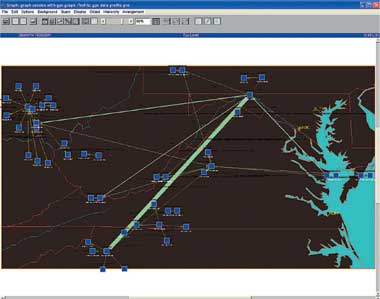

При запуске, например, коллектора от Etrust Network Forensics анализируются 1550 протоколов, а из набора свободно выбираемых протоколов вычленяются целые сеансы и записываются на жесткий диск для последующего анализа. Во время сбора коллектор одновременно строит базу знаний, где содержатся все коммуникационные объекты (IP-номера, имена хостов и пользователей, протоколы и т. д.). В этом случае для анализа предоставляется вся информация об объектах, с которыми исследуемый объект поддерживал связь (см. Рисунок 2).

|

| Рисунок 2. Etrust Network Forensics выдает детализированное представление сети и показывает сетевые аномалии, проблемные места и «дыры» в системе безопасности. |

Дополнительно у администратора имеются инструменты для выделения из сохраненных журнальных файлов только необходимых частей. Так, из сохраненных сеансов HTTP можно извлечь и рассмотреть все рисунки, причем при помощи системного журнала сеанса и базы знаний на основании имени файла сделать выводы об отправителе и адресате. Из данных системного журнала сеанса SMTP нетрудно установить, кто, с кем, когда и на какую тему общался. Но, кроме этого, используемые протоколы можно отфильтровать, чтобы, например, повнимательнее рассмотреть незнакомые, не соответствующие профилю безопасности.

Информация из различных коллекторов, а также других инструментов обеспечения безопасности к заданному времени собирается на центральном узле, при необходимости сжимается и передается для анализа и визуализации. Это имеет смысл сделать так, чтобы анализатор визуализировал системные журналы разными методами, тогда выявленные инциденты удастся рассмотреть под разными углами в зависимости от степени отношений, иерархии или частоты коммуникации. Кроме того, значительную помощь окажет возможность воспроизведения коммуникационных процессов за определенный промежуток времени — эта последовательность при необходимости анализируется затем повторно. Цепочка коммуникационных сеансов отображается схематически с помощью векторов для изображения направления и длительности коммуникации, причем стрелки перемещаются по соединениям между хостами.

Анализ, фильтрация и визуализация служат преимущественно для того, чтобы рассмотреть происходящее в сети под различными углами зрения. Вместо сизифова труда — изучения системных журналов — администраторы могут сконцентрироваться на рассмотрении рисунков и схем. Тот, кто уже привык к определенной схеме при нормальном функционировании сети, немедленно заметит аномальную картину и вовремя проведет более глубокое исследование.

Так, к примеру, обнаруживается возможное несоответствие правил IDS или брандмауэра, когда он пропускает большие объемы данных, которые затем IDS блокирует в пределах сети (см. Рисунок 3). Или на основании реконструированных почтовых сеансов предоставляется информация о коммуникации между внутренними и внешними адресатами с последующим их сопоставлением с системным журналом АТС. Обнаружение связи может означать, что внутренняя информация передана наружу, а сообщение по электронной почте явилось сигналом, по которому кто-то должен был поднять телефонную трубку — или наоборот.

Столь же просто, как визуализация системных журналов, проводится визуализация сеансов. Тематическое группирование по совпадающему содержанию помогает установить, не используется ли электронная почта для постороннего общения. Условием для этого, конечно, является конвертирование всех документов в единый формат. При выявлении коммуникационной последовательности, означающей, что к серверу постоянно обращается посторонняя система, база знаний поможет ее рассмотреть более детально на основании IP-адреса. Если в базе содержится, к примеру, МАС-адрес системы, значит, она физически находится в корпоративной сети. Если адрес неизвестен, то это может указывать на наличие в сети «потайной двери». Следовательно, за маршрутизатором, через который происходит коммуникация и который также идентифицируется через базу знаний, имеет смысл понаблюдать повнимательнее.

Возможности использования судебных инструментов для мониторинга в сетях, наглядного представления и устранения аномалий почти безграничны. Основным условием успешной визуализации процессов является синхронизация времени при помощи надежных источников (атомные часы) предпочтительно на всех узлах сети, поскольку лишь в этом случае можно соответствующим образом сопоставлять системные журналы. За идентифицированным атакующим компьютером нередко скрывается еще одна скомпрометированная машина, используемая в качестве ретрансляционной станции. Администратору безопасности остается лишь осознать, что видимое не всегда соответствует реальности.

Георг Лауэр — региональный менеджер Computer Associates по техническому обслуживанию. С ним можно связаться по адресу: mw@lanline.awi.de.

? AWi Verlag

Внутренние опасности

Изменение, удаление или копирование важных корпоративных данных.

Передача важных корпоративных данных или внутренней информации конкурентам.

Нарушение функционирования информационных технологий путем инсталляции собственных хостовых систем в криминальных целях (к примеру, серверы потокового видео или детской порнографии).

Проникновение на чужие персональные компьютеры и использование их в качестве источника замаскированных атак с тем, чтобы в случае раскрытия переложить вину на другого.

Следственная экспертиза ИТ

Из криминалистики известно, что место преступления может рассказать о многом. Предметы и окружающая обстановка тщательно исследуются для освещения картины происшествия и получения доказательств, которые можно было бы использовать в суде. Приблизительно то же самое делает следственная экспертиза ИТ (forensics) в области компьютерной криминалистики, устанавливающая или подтверждающая совершение наказуемых деяний. Цель подобного расследования — идентификация атакующего и его методов, а также причиненного ущерба. Необходимым условием являются непрерывное, своевременное и воспроизводимое протоколирование и документация происходящего в сети и информационных системах. При дальнейшем анализе полученные данные ни в коем случае не должны изменяться, поскольку служат доказательством. По этой причине все расследования большей частью проводятся с копиями.