Нарушения правил доступа к сети и кража корпоративных данных могут нанести серьезный ущерб. Поэтому за сетевой активностью сотрудников нужно присматривать.

Весь мир охвачен бурными дебатами на темы конфиденциальности и защиты прав личности в среде Internet. Почти каждая законодательная инициатива в этой области вызывает жаркие споры и протесты, но несомненно одно: корпорации вынуждены — по финансовым и юридическим соображениям — контролировать действия своих служащих в плане использования информационных ресурсов предприятия.

Зачем нужно следить за деятельностью сотрудников? Согласны ли они подвергаться такому контролю? Давайте обратимся к недавним исследованиям в сфере компьютерной безопасности, проводившимися независимыми организациями и ФБР: оказывается, финансовые потери вследствие порчи или уничтожения данных в результате воздействия вирусов, занесенных сотрудниками (случайно или намеренно), и убытки, связанные со снижением производительности труда, исчисляются миллионами и даже миллиардами долларов.

Согласно данным из отчета ФБР, в 1999 г. общие убытки от повреждения данных составили 1,6 трлн долларов, и немалая их часть была вызвана компьютерными вирусами, поражавшими глобальное сообщество Internet. Несанкционированное использование сотрудниками сети также нанесло солидный ущерб. Американские компании потеряли примерно 500 млн долларов из-за непроизводительных трат рабочего времени их пользователями — на загрузку пиратских программных продуктов, поиски порнографии в Web и общение по электронной почте на темы, не относящиеся к работе. Если сюда добавить удвоение (в 1999 г. по сравнению с предыдущим) числа краж по сети внутренних корпоративных данных, что обходилось корпорациям в среднем по 1,2 млн долларов за каждый инцидент, то картина получится довольно удручающая.

Чтобы противостоять этим угрозам, многие организации проводят кампании мониторинга, в ходе которых отслеживается использование сотрудниками информационных ресурсов. Такой мониторинг позволяет своевременно выявлять случаи нарушений правил доступа к корпоративным информационным фондам и недопустимого их использования, а также пресекать нежелательные действия. В настоящей статье обсуждаются технические аспекты, возможности и ограничения методов мониторинга деятельности сотрудников.

НА СТАРТ... ВНИМАНИЕ... НАЧАЛИ?

Хотя проблем обеспечения конфиденциальности в Internet существует достаточно много, мы остановимся на мониторинге активности сотрудников в пределах сети предприятия. Под контролем должны находиться процедуры просмотра Web, файлы-«плюшки», использование электронной почты, активные элементы информационного наполнения (например, апплеты Java и объекты ActiveX), опасные для окружающих мобильные программы (например, «троянские кони», гибридные вирусы, макросы, исполняемые сценарии), а также неудачные попытки входа и различные случаи отказа в обслуживании.

Прежде чем приобретать средства мониторинга активности, компании следует разработать для сотрудников четкие правила использования ресурсов Internet, Intranet, Extranet и важнейших приложений в рамках политики информационной безопасности предприятия. Эта политика должна определять, что разрешено или запрещено пользователям, какие их действия будут отслеживаться и какие ответные меры в случае необходимости приниматься. Одним из наиболее эффективных средств профилактики нарушений является обнародование корпоративной политики мониторинга со всеми ее подробностями.

Еще одно полезное сдерживающее средство — предупреждающие баннеры. Они напоминают пользователям о том, что их действия могут контролироваться, а нарушители корпоративной политики, равно как и национального и местного законодательства, могут быть привлечены к ответственности как представителями компании, так и правоохранительными органами. Баннеры-предупреждения лучше всего показывать сотрудникам при регистрации в домене или при обращении к определенным приложениям, использование которых изначально предполагает расширенный доступ к информации (такие, как браузеры Web, электронная почта, программы учета кадров, финансовые приложения). После того как вся подготовка будет завершена, нужно определить, за какими видами трафика следует вести наблюдение.

Криминальное досье

Практически каждое устройство в сети генерирует записи о событиях и помещает их в файл журнала регистрации, который затем можно просматривать с помощью соответствующих средств. Эти события генерируются как базовой операционной системой, так и установленными в ней приложениями. События наиболее общего типа фиксируются программой-демоном syslog; она работает, как правило, в системе типа UNIX и может быть настроена на ведение журнала с нужной степенью детализации.

Помимо систем UNIX, события syslog генерируются также маршрутизаторами, коммутаторами и даже некоторыми межсетевыми экранами. Среди других типов событий отметим события Windows NT, события различных приложений, а также события заказных программных систем, например те, которые включены в интерфейс LEA (Log Export API) компании Check Point, с помощью которого можно в режиме реального времени получать статистику о работе систем Firewall-1 и VPN-1.

Каждый из таких протоколов событий создает журнальный файл; в нем содержатся записи об использовании соответствующих программ и устройств, а также о работе их сетевых интерфейсов. Кроме того, многие сетевые устройства можно настроить так, чтобы вместо записи в журнал — или вместе с ней — генерировалось прерывание SNMP. Затем сообщения SNMP передаются по сети на станцию мониторинга (она заранее настраивается на прием этой информации), где они интерпретируются и на их основе составляются предупреждения, которые выдаются на консоль мониторинга для уведомления сотрудников службы безопасности или специалистов по поддержке.

Наиболее критичными точками сети, нуждающимися в контроле, являются серверы аутентификации, серверы авторизации, серверы каталогов, серверы баз данных, серверы файлов и принтеров, серверы доступа, межсетевые экраны, proxy-серверы, почтовые серверы и шлюзы VPN. Установив все узкие места в сети, где создаваемый пользователями трафик наиболее интенсивен или представляет особый интерес, можно выбрать устройства и соответствующие им виды трафика, за которыми нужно будет вести наблюдение.

СТРАЖИ ПОРЯДКА

Чтобы защитить информационные ресурсы и проконтролировать способы их использования, вам потребуется установить средства мониторинга для инспектирования деятельности сотрудников, составления отчетов и, в случае необходимости, ограничения возможностей пользователей. Наиболее яркие примеры таких средств — Enterprise (компания WebSense) и Xstop (компания 8e6 Technologies): они поддерживают и инспектирование, и ограничительные меры. Эти программы не только выдают подробные отчеты о перемещениях в среде Web, но и могут ограничить доступ к определенным адресам URL.

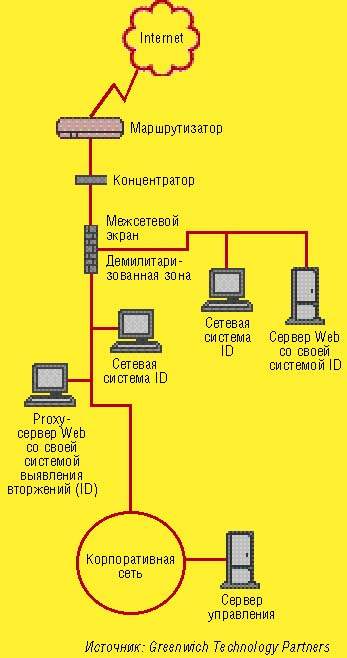

Эффективность этих инструментов Web во многом зависит и от того, как они используются. Наиболее рациональный метод мониторинга и ограничения доступа к ресурсам Web заключается в использовании proxy-сервера Web. Если прочие решения приводят в отчете мало о чем говорящий IP-адрес или имя узла, то решения на базе proxy-сервера однозначно идентифицируют пользователя, обратившегося к ресурсам сервера, и сопоставляют его с активностью, наблюдавшейся на proxy-сервере (см. Рисунок 1). Это возможно благодаря тому, что пользователям, пытающимся получить доступ к какому-либо URL-адресу, предлагается перед этим пройти аутентификацию на proxy-сервере Web с помощью браузера. Без аутентификации сеанс пользователя можно было бы идентифицировать только по сведениям, предоставленным базовыми протоколами, — т. е. по IP-адресу или имени узла.

|

| Рисунок 1. Решения на базе proxy-сервера, в отличие от прочих средств мониторинга, позволяют однозначно идентифицировать пользователя, обратившегося к ресурсам сервера, и сопоставляют его с активностью, наблюдавшейся на proxy-сервере Web. |

Чтобы служащие не смогли получить доступ в обход proxy-сервера Web, необходимо сделать следующее. Во-первых, браузеры сотрудников должны быть настроены на его использование. Во-вторых, в политику безопасности межсетевого экрана нужно внести требование, разрешающее доступ в Web только с proxy-сервера. Без этого условия пользователи смогут без труда обойти барьеры, воздвигаемые средствами мониторинга и ограничения доступа.

Использование proxy-сервера Web имеет один недостаток — увеличение времени отклика. Как известно, proxy-сервер разбирает проходящие через него пакеты, а затем на их основе формирует новые пакеты, чтобы они выглядели так, будто созданы непосредственно самим proxy-сервером, а не истинным узлом-отправителем, находящимся по ту сторону сервера. Таким образом, proxy-системам изначально присуща задержка вследствие реконструирования пакетов. Если от вас требуется обеспечить доступ в Web нескольким тысячам сотрудников, то решение с использованием proxy-сервера Web никак не удастся сделать простым и недорогим. Если такое решение не подходит для вашей организации, то в таком случае вам придется довольствоваться старыми добрыми журналами безопасности, генерируемыми межсетевыми экранами. В этих журналах собирается простейшая, но весьма ценная информация аудита, правда, в поле идентификатора пользователя будет стоять лишь IP-адрес или имя узла.

«ПРИВИВКА» ДЛЯ ЭЛЕКТРОННОЙ ПОЧТЫ

Электронная почта — еще одна зона особого внимания, причем здесь необходимо не только наблюдение, но и фильтрация. В условиях широкой популярности различных вирусов и вирусоподобных программ (таких, как «троянские кони», «черви», макросы, гибридные вирусы) корпоративная электронная корреспонденция оказывается перед лицом серьезной угрозы. Поэтому нарушение правил работы с электронной почтой не только неблагоприятно отражается на производительности, но и подвергает риску работоспособность всей организации. Программа MAILsweeper, разработанная компанией Baltimore, выявляет и ограничивает несанкционированное содержимое электронной почты на почтовом сервере: в частности, отслеживает сомнительные программы, нежелательные типы файлов, конфиденциальные корпоративные данные, зашифрованные или защищенные паролем данные и даже комментарии расистского или сексуального характера. Мониторинг контекста и содержимого почты позволит вам эффективно предотвращать многие неприятности, которые способна причинить электронная почта.

ШПИОНЫ-ИНТЕЛЛЕКТУАЛЫ

Корпорации могут, не ограничиваясь мониторингом использования Web и электронной почты, подойти к контролю работы сотрудников более глобально. Системы выявления вторжений (Intrusion Detection, ID) для компьютеров (host-based ID) позволяют вести наблюдение и сообщать практически о любых операциях, выполняемых на компьютере. Эти системы могут регистрировать все, начиная с входа пользователя в сеть (в том числе и неудачные попытки) и заканчивая нажатиями клавиш и добавлениями, изменениями или удалениями файлов. С помощью таких систем, установленных на ключевых серверах, можно получить самый подробный отчет о действиях пользователей.

Правда, подобные решения обычно дорого ст`оят, и для их правильной настройки необходимо обладать довольно высокой квалификацией. Кроме того, следует тщательно спланировать схему их развертывания. Отберите основные серверы приложений, без которых вы не сможете обойтись, и установите системы ID именно на них.

Заслуживает внимания еще один вариант решения интеллектуального мониторинга — система выявления вторжений для сети (network-based ID). Хотя такие системы предназначены в первую очередь для отражения сетевых атак, они по своей природе обладают возможностями мониторинга, позволяющими контролировать действия сотрудников организации.

Подобно тому, как система ID для компьютера может, помимо прочего, следить за тем, какие клавиши пользователь нажимает на компьютере, сетевая система ID может отслеживать нажатия клавиш сразу в нескольких приложениях, работающих в сети. Это оказывается возможно благодаря тому, что система собирает и анализирует трафик пакетов, проходящих через сегмент сети, в котором она установлена. Таким образом, вы можете осуществлять проверку всей деятельности сотрудников в рамках данного сетевого сегмента.

Имейте в виду, что при использовании коммутаторов в сетевой системе ID необходимо произвести некоторые изменения. Особенность коммутатора состоит в том, что широковещательный трафик проходит через все порты, а одноадресный трафик — только через один из портов коммутатора. Если система подключена не к порту концентратора, а к коммутируемому порту, то она будет отслеживать только трафик сотрудников, генерируемый в этом сегменте. Для большинства моделей коммутаторов проблема решается достаточно просто — необходимо включить режим зеркального копирования трафика нужного порта на порт, к которому подключена система ID, и вы сможете видеть трафик, исходящий от любых устройств, подсоединенных к коммутатору.

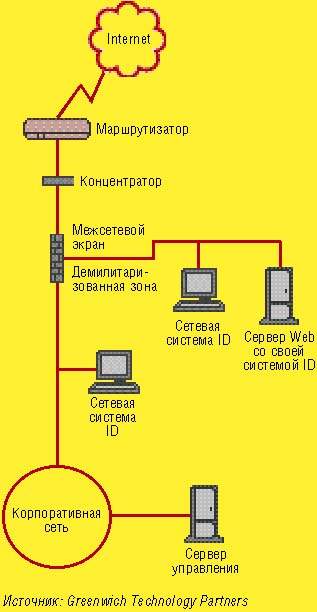

Сетевые системы ID предлагают не только возможности мониторинга; многие решения, в частности, Real Secure от компании Internet Security Systems, вводят специальные правила сравнения с шаблоном и применяют их для прекращения нежелательных сетевых сеансов. Благодаря этому сотрудникам, принадлежащим конкретной сети, можно, например, разрешить доступ к серверу, а пользователям другой сети запретить доступ, и при этом все попытки несанкционированного доступа будут протоколироваться в журнале. Чтобы эти средства давали максимальный эффект, сетевые системы ID следует установить в наиболее критичных местах сети (см. Рисунок 2).

|

| Рисунок 2. Во многих решениях мониторинга предусмотрены специальные правила сравнения с шаблоном, которые применяются для прекращения нежелательных сетевых сеансов. Чтобы эти средства давали максимальный эффект, сетевые системы ID следует установить в наиболее критичных местах сети. |

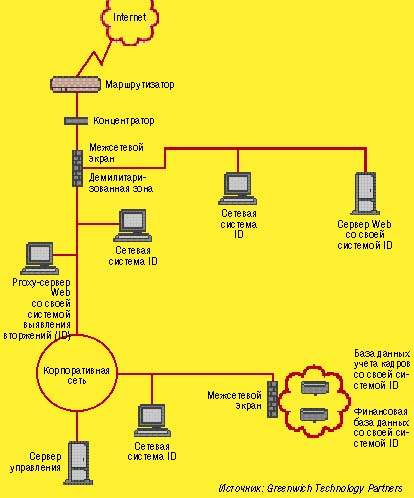

Большинство компаний захотят, скорее всего, отслеживать главным образом трафик пользователей, направленный в Internet и на корпоративные серверы Intranet. Впрочем, сегодня многие корпорации хранят на серверах в своих сетях Intranet все подряд — и приложения планирования найма рабочей силы, и сведения об окладах служащих, и корпоративную финансовую информацию. Только представьте себе, что произойдет, если эта информация попадет в чужие руки! По этой причине мы рекомендуем разместить сетевую систему ID во внутреннем (по отношению к межсетевому экрану) сегменте сети — для наблюдения за трафиком, идущим в Internet и обратно, — и еще несколько систем ID в сегментах, в которых расположены серверы вашей сети Intra-net (см. Рисунок 3).

|

| Рисунок 3. Чтобы защитить ценные корпоративные данные, размещенные на серверах Intranet, сетевую систему ID следует установить во внутреннем (по отношению к брандмауэру) сегменте сети, а еще несколько систем ID — в тех сегментах, где расположены серверы Intranet. |

Пожалуй, самая «бесцеремонная» разновидность мониторинга работы сотрудников — программы удаленного управления. Эти программы, такие, как pcAnywhere (корпорация Syman-tec), ICA Client (компания Citrix; программа используется в паре с устанавливаемой на сервере MetaFrame) и даже SMS Client (Microsoft), позволяют узнать много интересного о работе пользователя в удаленной системе. Устанавливая подобные клиентские программы на удаленных станциях и серверах в скрытом режиме, сотрудники службы безопасности смогут без труда подключаться к этим системам и наблюдать за действиями пользователей в режиме реального времени, о чем те не будут и подозревать. При желании они могут генерировать снимки экранов удаленных станций и серверов, сохраняя их для последующего анализа.

ПОД ТЯЖЕСТЬЮ УЛИК

Итак, вы наладили систему наблюдения за использованием информационных ресурсов; но как отличить случаи неправильного или неблаговидного использования этих ресурсов? Какие меры следует принимать при обнаружении подобных фактов? Выявление случаев недопустимого использования ресурсов — это в большей степени искусство, чем наука. Для примера мы рассмотрим последовательность действий одного пользователя, попутно отмечая, как их можно — или нельзя — отслеживать.

Итак, некто Джон Доу пришел на работу в 9:35. Это можно проверить по записи в журнале службы безопасности, внесенной устройством считывания карточек-пропусков при входе сотрудника в здание. Впрочем, возможно, сегодня Джону не пришлось воспользоваться своим пропуском, так как Салли придержала для него дверь. Затем в 10:00 Джон зарегистрировался на серверах NT/Novell и распечатал 97 страниц на цветном принтере своего отдела (об этом можно узнать из журналов серверов домена). Потом Джон сделал 50 копий на ксероксе (что отмечено в журнале соответствующего устройства считывания карт), потратил 160 мин на разговоры со своего настольного телефона (отмечено в журнале УАТС), одновременно разглядывая эротические картинки на страницах Web и пробегая по узлам Web-аукционов (отмечено в журналах доступа в Web), переслал своему приятелю, работающему в другой компании, изображения JPEG общим объемом 123 Мбайт (отмечено в журналах proxy-сервера FTP), связался с несколькими узлами Internet по неизвестному протоколу (опознано брандмауэром как игра Quake), в 15:23 заразил свою рабочую станцию вирусом, скрытым в той же игре Quake (отмечено в журналах антивирусной защиты локальной станции) и в 16:00 отправился домой. В 16:30 таймер простоя блокирует экран рабочей станции Джона. Тем временем его компьютер постепенно заражает приобретенным вирусом окружающие системы (отмечено в общекорпоративных журналах серверов и рабочих станций).

Как видите, для эффективного отслеживания действий сотрудника нередко приходится привлекать записи из разных журналов и информацию от устройств, не входящих в единую систему управления событиями безопасности.

Если речь идет не об очевидных нарушениях доступа в Web, обнаружить нарушителя не так-то просто. Только потратив много времени на анализ журналов служебного использования ресурсов, можно отличить нарушение от ложной тревоги — или, если хотите, преступление от проступка.

Вам нужно разработать четкую процедуру официального расследования, которая поможет оценить и смягчить последствия нарушения, а также значительно повысит шансы уличить злоумышленника. Важное значение в этой связи приобретает архивация и обработка данных. Устройства хранения данных и их носители должны быть защищены так же надежно, как и устройства доступа в Internet и Intranet; для этого организуйте наблюдение за доступом сотрудников в компьютерные залы и в места хранения лент. Комплекс эффективных процедур контроля, подобных описанным выше, повысит ваш иммунитет к нарушениям безопасности.

НОВЫЕ УРОВНИ СЛОЖНОСТИ

Претендующее на солидность решение управления событиями безопасности должно уметь собирать информацию о деятельности пользователей в виде записей о событиях, поступающих из систем разных типов, применять специальные логические правила и определять, как будет генерироваться предупреждение и кто его должен получить. Со всеми этими задачами успешно справляются такие решения, как NetCool компании Micro-muse и Open e-Security Platform компании E-Security. Они могут принимать события от различных систем и устройств — межсетевых экранов, почтовых серверов, файловых серверов, серверов баз данных, шлюзов VPN и маршрутизаторов — и применять логические схемы для интерпретации истинной природы этих событий и оповещения специалистов по поддержке или отражения атаки в режиме реального времени.

При возникновении потребности в повышении уровня интеллектуальности решение можно настроить так, чтобы в случае необходимости оно позволяло порождать новое логическое событие на основе двух или более имеющихся и устанавливать взаимосвязи между этими событиями. Применяя специальные логические схемы на сервере управления событиями безопасности, вы сможете на основании этого дополнительного события делать более точные выводы о характере происшествия. Получив новые сведения, система управления событиями сумеет распознать недопустимое использование информационных ресурсов и выявлять общекорпоративные вирусы.

Способность реагировать на события в сети имеет жизненно важное значение. Своевременно обнаруживая факты несанкционированных действий сотрудников, вы избавите компанию от многих неприятностей. Организовав мониторинг корпоративных информационных ресурсов в режиме реального времени, вы обеспечите надежную защиту от нарушителей.

Кертис Далтон — главный инженер консалтинговой компании Greenwich Technology Partners, сертифицированный специалист по безопасности информационных систем. С ним можно связаться по адресу: cdalton@greenwichtech.com.