Наилучший способ информационный защиты — отдать ключи от своей сети сторонним специалистам в этой области?

По необъяснимым причинам защита сети оказывается наиболее часто игнорируемым аспектом управления сетью. Наверно, потому, что реализация защиты сети является делом чрезвычайно трудным, требующим специальных знаний и отнимающим много времени. У многих компаний нет для решения этой задачи специалистов с соответствующим опытом.

Однако с увеличением числа тех предприятий, для которых электронная коммерция является основной моделью ведения бизнеса, вследствие чего они вынуждены открывать доступ в свои сети для заказчиков и партнеров, аудит защиты, мониторинг, обнаружение проникновений и брандмауэры становятся еще более необходимы для защиты сети от хаков, вирусов и других угроз.

«Компании тратят разные суммы на защиту, но нам бы хотелось верить, что эти суммы прямо пропорциональны потенциальным угрозам их сети, — говорит Чарльз Ратстейн, эксперт из Forrester Research. — Однако, к сожалению, слишком часто это оказывается не так. Очень многие компании вкладывают в защиту заведомо недостаточные средства».

ОБРАЩЕНИЕ К СТОРОННИМ УСЛУГАМ

Простым решением сложных проблем защиты сети является обращение к сторонним услугам. На то есть несколько причин. Причина номер один — найти и удержать специалиста по защите достаточно сложно. Собственный штатный специалист в области защиты (если вам удастся найти такого) может стоить свыше 100 000 долларов в год. И это без учета затрат на реализацию самих мер защиты.

С другой стороны, сторонние услуги обходятся в гораздо меньшую сумму, и благодаря им организация получает в свое распоряжение целую команду специалистов, причем они стоят на страже вашей сети круглосуточно семь дней в неделю. Например, предварительный взнос за сторонние услуги обычно составляет от 50 000 до 100 000 долларов, а ежемесячная плата — около 2000 долларов.

«Разница в расходах на собственный персонал и сторонние услуги может быть огромной, — считает Чарльз Мейерс, вице-президент и генеральный менеджер группы eServices в Internet Security Systems. — Мы можем предложить полное решение, в том числе управляемые брандмауэры, управляемые VPN, антивирусную защиту, аутентификацию, фильтрацию URL, обнаружение проникновений и сканирование».

Безотносительно потенциальных экономических выгод от обращения к сторонним услугам защита может оказаться менее эффективной или менее успешной, если она не будет опираться на хорошо продуманные и постоянно укрепляемые процедуры и меры защиты. Главная опасность реализации защиты собственными силами состоит в том, что важнейшие задачи защиты могут быть оставлены без внимания, в особенности если у вашей организации нет опытных штатных специалистов, чьей исключительной обязанностью является обеспечение защиты. У компании, особенно небольшой, может не быть средств для найма специалистов по защите на полную ставку. «Задача управления защитой оказывается не по силам многим компаниям ввиду ее сложности и объемности», — уверен Мейерс.

Обращение к сторонним услугам может также помочь вам задействовать имеющиеся ресурсы на полную мощность. Например, помимо блокирования «плохих парней» современные брандмауэры имеют также развитые функции составления отчетов. Вместе с тем эти функции используются недостаточно активно или вообще игнорируются, так как они требуют к себе постоянного внимания и мониторинга.

«Очень часто администратор намеревается использовать брандмаэур в качестве инструмента для составления отчетов, но у него не хватает на это времени», — поясняет Одри Уэлс, менеджер по продуктам защиты и VPN в UUNET. При обращении же к сторонним услугам эти развитые функции не будут пропадать втуне.

НЕДОСТАТКИ И РИСКИ

Каковы же недостатки передачи функций защиты в чужие руки? Некоторые воспринимают аутсорсинг таких важнейших функций, как угрозу в чистом виде. При отсутствии заслуживающего доверия провайдера подобная обеспокоенность представляется вполне обоснованной. Поэтому провайдер, к которому вы собираетесь обратиться, должен иметь солидный послужной список и безупречную репутацию.

Другой потенциальный недостаток состоит в том, что некоторые провайдеры требуют приобретать новое оборудование в целях обеспечения совместимости с их архитектурой защиты. Хотя замена части оборудования может быть действительно необходима и даже полезна, все же у такого провайдера следует поинтересоваться о соответствии его программного и аппаратного обеспечения отраслевым стандартам.

ВИДЫ УСЛУГ

Провайдеры услуг защиты предлагают несколько видов услуг. Хотя вам могут понадобиться только некоторые из них, все же лучше найти того, кто предлагает их все, так как если со временем возникнет необходимость в новой услуге, то вам не надо сотрудничать с несколькими провайдерами для удовлетворения всех своих требований к защите. Сторонние услуги включают:

- мониторинг сети с помощью систем обнаружения проникновений с целью выявления подозрительной активности и предотвращения атак;

- обеспечение конфиденциальности данных за счет организации VPN между разными офисами;

- идентификацию пользователей с помощью устройств аутентификации до предоставления им доступа к критическим информационным ресурсам и организацию надежного защищенного соединения удаленных пользователей с их корпоративными сетями Internet;

- фильтрацию вредоносных данных и контроль за доступом к узлам Web для защиты от вирусов и вандалов;

- периодическое сканирование сети для выявления потенциальных уязвимых мест и рекомендации заплат.

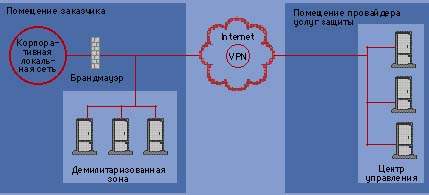

Поставщики по-разному подходят к обеспечению защиты, но наиболее распространенным способом является установка провайдером своего оборудования в вашем офисе и подключение к нему по защищенному соединению (см. Рисунок). Мейерс говорит, что большинство предложений ePatrol компании ISS ориентируются на защиту по периметру. ISS приобретает и конфигурирует аппаратно-программное решение, а затем устанавливает его на узле заказчика. После установки ISS управляет им удаленным образом через Internet по соединению VPN для обеспечения конфиденциальности и целостности информации между узлом заказчика и ISS.

|

| Защита по проводам. В соответствии с типичной схемой предоставления услуг центр управления провайдера услуг взаимодействует по VPN с брандмауэрами в помещении заказчика. Провайдер осуществляет удаленный мониторинг и управление этими устройствами. |

Оборудование в помещении заказчика, которое провайдер устанавливает на узле заказчика, обычно поставляется полностью сконфигурированным в соответствии с политикой защиты заказчика и его IP-адресами. В том, что касается инсталляции и конфигурации, от заказчика не требуется почти никаких действий.

Помимо этих услуг провайдер может также помочь вам создать базис общей системы защиты. Многие компании реализуют средства защиты от случая к случаю, при этом они латают дыры по мере их обнаружения, вместо того чтобы решить проблему в корне.

Двумя наиболее пренебрегаемыми мерами, соблюдение которых позволило бы предотвратить многие проблемы защиты, оказываются создание и реализация жесткой политики защиты, а также периодическое проведение оценки рисков и проверка надежности защиты.

ПОЛИТИКА ЗАЩИТЫ

Практически любой сервис защиты определяется вашей политикой защиты, и первым шагом при создании архитектуры защиты — как собственными силами, так и при обращении к сторонним услугам — является разработка и реализация такой политики. Большинство крупнейших провайдеров предлагают консалтинговые услуги по составлению планов защиты, но их реализация полностью зависит от вас.

Baseline Software предлагает простой путь разработки политики защиты с помощью комплекта «Cделай сам» под названием Information Security Policies Made Easy 7.0. Он предлагается в виде книги и CD-ROM и содержит сотни готовых примеров политики защиты, которые вы можете использовать как есть или модифицировать при необходимости.

Помощь в создании цельной политики защиты несомненно полезна, но эксперты предупреждают об опасности разработки правил защиты без их последующего исполнения. Соблюдение политики — это тот аспект защиты, о котором, кроме вас, никто другой не позаботится.

«Человеческий фактор часто путает все карты. Люди забывают о правилах и процедурах и других аспектах работы систем в корпоративной среде, — говорит Чарльз Крессон Вуд, президент Baseline Software. — Если у вас не приняты меры по ее обеспечению, то лучше вообще отказаться от какой бы то ни было политики, так как это может дать руководству ложное чувство защищенности».

По мнению Вуда, наиболее важной частью политики защиты является назначение ответственных лиц и контроль за неукоснительным соблюдением правил в рамках всей организации. Он рекомендует включить знание и соблюдение правил отдельным пунктом в описание работы и оценку деловых качеств сотрудника.

В случае ненадежной политики и методологии защиты (или, еще хуже, при их полном отсутствии) вам лучше обратиться к такому поставщику, который помог бы создать и внедрить все это. По словам Мейерса, методология защиты ISS, Security-1, содержит рекомендации по оценке, разработке, внедрению и управлению, а также общие сведения о защите.

ВЫЯВЛЕНИЕ СЛАБЫХ МЕСТ

Помимо политики защиты важным средством укрепления защиты сети является выявление слабых мест. Подобные услуги предлагает ISS и UUNET.

еPatrol Scanning Service от ISS предоставляется по Internet по подписке и регулярно сканирует устройства на границе с Internet (серверы Web, маршрутизаторы, брандмауэры и т. д.) с целью выявления их слабых мест.

SecureSweep от UUNET предлагает аналогичную услугу по сканированию сети и выявлению слабых мест с рекомендацией действий по исправлению ситуации. Подобного рода сканирование чрезвычайно полезно и часто позволяет выявить такие уязвимые места, как неиспользуемые порты или применение протокола с известными дырами. Обычно пользователи имеют доступ к отчетам в реальном времени и возможность изменить график сканирования или выбрать иные варианты через защищенный интерфейс Web.

Само по себе сканирование не прерывает функционирование пограничных устройств. Тем не менее иногда неправильная конфигурация или отсутствие какой-нибудь заплаты может привести к остановке при проведении некоторых проверок.

По этой причине некоторые службы, такие, как ISS ePatrol Scanning Service, не выполняют атаки по типу отказ в обслуживании (т. е. не пытаются блокировать целевую систему) или проверку по методу грубой силы (т. е. не пробуют угадать идентификатор/пароль пользователя для регистрации на целевом устройстве). Выбранная вами служба должна также предусматривать гибкий график сканирования, чтобы тест не проводился в часы пик для сведения к минимуму потенциальных остановок.

КАК ВЫБРАТЬ ПРОВАЙДЕРА ЗАЩИТЫ

Хотя сторонние услуги защиты не являются чем-то новым, данный рынок стал расти только последние несколько лет. Сейчас на нем действуют несколько крупных игроков и новичков (см. врезку «Провайдеры защиты»). С увеличением числа тех, кто хотел бы воспользоваться их услугами, желающие должны иметь возможность оценить провайдеров услуг управления защитой.

При собеседовании с кандидатами на должность администратора ИТ вы наверняка задаете им вопросы относительно их опыта, предыдущей работы и возможностях. При контактах с другой компанией относительно организации защиты вашей сети вы должны также предложить ей список вопросов, возможно, более длинный, чем при найме сотрудника.

При выборе провайдера вам следует обратить внимание на следующее:

- спектр предлагаемых услуг;

- возможность предварительной оценки уязвимых мест и разработки политики защиты;

- наличие опыта;

- рекомендации;

- собственную торговую марку;

- финансовую устойчивость;

- лучшие технологии;

- круглосуточную поддержку;

- быстроту отклика.

Как решить, какие виды услуг следует отдать на сторону? Хотите ли вы получить услуги по управлению брандмаэуром? Обнаружению проникновений? Или все вместе?

Первым вашим шагом должно стать проведение исследования в отношении провайдеров. Некоторые провайдеры, в частности UUNET, предоставляют резюме тех своих специалистов, кто будет работать над вашей системой защиты, и даже раскрывают вам политику защиты собственного центра управления защитой. Кроме того, провайдер должен быть согласен по вашему требованию провести оценку уязвимых мест, разработку архитектуры и создание политики.

Вы должны также выяснить, каково время реакции провайдера в случае возникновения опасности системе защиты. Предположим, например, что вы только что уволили одного из ведущих сотрудников с высоким уровнем доступа к сети. Политика защиты диктует, что бюджет этого лица должен быть удален немедленно, желательно в момент увольнения, с очевидной целью предотвращения «мести недовольного сотрудника». Если за добавления и удаления отвечает третья сторона, то вам потребуются некоторые гарантии, что ваша просьба будет удовлетворена своевременно.

Уэлс из UUNET советует постараться выяснить, с какими потенциальными ограничениями заказчику придется столкнуться при работе с данным провайдером услуг защиты. Число необходимых изменений/добавлений/удалений может меняться в широких пределах в зависимости от размера организации. Как часто требуется изменять уровень полномочий? Приходится ли добавлять новых пользователей каждый раз по одному? Имеется ли ограничение на число правил, которые вам можно изменить в течение дня? Если да, то это может иметь негативные последствия для вашей системы защиты.

После того как провайдер выбран, вам остается только потерпеть несколько недель, пока будет реализована защита — хотя этот срок в значительной мере зависит от объема работ по предварительной оценке и выработке политики.

БУДУЩИЕ ТЕНДЕНЦИИ

Рынок услуг управления защитой достаточно молод; первые предложения появились только в 1998 году, их инициаторами были крупные провайдеры Internet и сетевых услуг. По прогнозу International Data Corp. (IDC), спрос будет расти с переходом все большего числа компаний к электронной торговле, открытием ими своих сетей для доступа поставщиков и торговых партнеров и увеличением числа удаленных соединений. IDC оценила спрос в 400 млн долларов в 1998 году и прогнозирует его резкий рост до 1,3 млрд в 2002 году.

По словам Мейерса, внешнее управление защитой берут на вооружение два типа компаний: небольшие молодые компании с изначальной специализацией в области электронной коммерции и более крупные компании, где раньше защита реализовывалась собственными силами.

«Я думаю, что даже значительная часть очень крупных компаний станет обращаться к сторонним услугам в области защиты несмотря на то, что раньше они предпочитали обеспечивать свою информационную безопасность собственными силами. Дело в том, что разнообразие и сложность задач защиты растут быстрее, чем они думали, и их возможности идти в ногу с требованиями времени и обучать персонал новым технологиям становятся все более проблематичными. Поэтому они начинают рассматривать возможность передачи под внешнее управление многое из того, что они традиционно делали собственными силами», — говорит Мейерс.

Будущее выглядит весьма многообещающе для тех, кто предоставляет услуги защиты, а это, в свою очередь, означает дополнительные возможности и сервисы для тех, кто выбирает себе провайдера услуг. Провайдеры услуг защиты продолжают расширять свои предложения, например посредством разработки низкоуровневой документации, такой, как процедуры и стандарты, на основе более общих документов с описанием политики защиты — естественное расширение, в особенности когда политика требует технически более изощренных процедур, в частности применения шифрования.

«Пару лет назад люди никогда бы не подумали отдавать защиту сети в чужие руки», — говорит Уэлс из UUNET. Она добавляет, однако, что «отделы ИТ и так перегружены своими собственными проектами, поэтому они все охотнее оставляют [специализированные] задачи, такие, как управление защитой, экспертам».

Дэн Блачарски — независимый автор. С ним можно связаться по адресу: dblach@pacbell.net.

Провайдеры защиты

Недостатка в предложениях по оказанию услуг защиты американский рынок не испытывает.

UUNET (подразделение MCI). UUsecure от UUNET представляет собой полный комплект продуктов и услуг для защиты сети на всех уровнях. Эта круглосуточная служба специализируется преимущественно на управлении брандмауэрами, но предусматривает услугу по сканированию сети для выявления ее уязвимых мест (с рекомендациями по их устранению).

Internet Security Systems. Инфраструктура ePatrol Enterprise Security Management предоставляет полный набор услуг по управлению защитой Internet. Лучшие в своей категории услуги включают управление брандмауэрами на базе правил, обнаружение и противодействие атакам, организацию VPN, сильные средства аутентификации и блокирование вирусов, вандалов и узлов Web. Дополнительные услуги предусматривают предоставление оборудования и программного обеспечения, а также круглосуточный мониторинг. Заказчики могут управлять всеми этими сервисами и просматривать отчеты через общий интерфейс на базе Web. Инфраструктура ePatrol Enterprise Security Management совместима с положениями инициативы «Открытая платформа защиты» (Open Platform for Security, OPSEC).

AT&T. Центр информационный защиты AT&T предлагает услуги по оценке корпоративной системы защиты, а также выявление атак, решения на базе PKI и разработку политики и планов защиты.

Ресурсы Internet

Подробная информация об услугах UUNET по управлению защитой помещена на http://www.us.uu.net/products/security/.

Подробности об услугах Internet Security Systems (ISS) по управлению защитой можно найти на http://www.iss.net. Сервер также содержит обзорную статью под заглавием «Рынок услуг по управлению защитой», где описываются тенденции рынка услуг защиты.

Baseline Software реализует книгу «Information Security Policies Made Easy 7.0» на своем сервере Web. Там же вы можете прочитать, почему политика защиты имеет такое важное значение. См. http://www.baselinesoft.com.

Центр информационный защиты AT&T предлагает не только информацию о своих собственных услугах защиты, но также и множество общих сведений и ссылок по теме защиты. См. http://www.att.com/isc/.

Об инициативе «Открытая платформа защиты» (Open Platform for Security, OPSEC) можно прочитать на http://www.opsec.com. OPSEC описывает единую архитектуру платформы защиты в целях обеспечения взаимодействия различных приложений защиты. Она разрабатывается с целью упростить интеграцию всех компонентов защиты сети на базе открытой архитектуры.

Координационный центр CERT университета Карнеги-Мелон проводит исследования уязвимых мест, защиты систем и живучести крупномасштабных сетей. Если вы ищите информацию о какой-либо атаке или дыре, то с большей степенью вероятности она имеется на http://www.cert.org.