Сниффер в подсобном хозяйстве.

Вряд ли большая часть нашей аудитории склонна к хакерству, но интерес к утилитам, так сказать, двойного назначения — факт, с которым приходится считаться. Скорее всего, повышенное внимание к подобного рода утилитам объясняется тем, что они довольно эффективны (в небольших сетях) и при этом куда более доступны, чем ПО от ведущих производителей. Особенно это касается сетевых мониторов и пакетных анализаторов. Последние нередко называют снифферами, поскольку они «вынюхивают», что же происходит в сети.

СВОЙ ГЛАЗОК — СМОТРОК

На этот раз в фокус нашего внимания попал комплект из двух утилит: CaptureNet и PeepNet, автором которых является житель Бухареста (Румыния) Николу Лаурентиу.

|

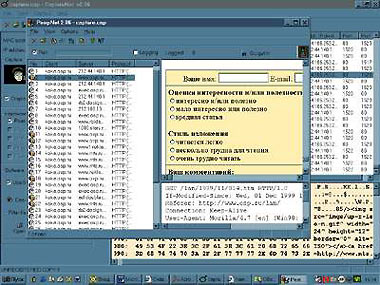

| Я все про вас знаю... Результат работы PeepNet на фоне необработанной информации. |

При работе через сетевой интерфейс CaptureNet переводит сетевой адаптер в режим перехвата всех пакетов (promiscuious mode), в котором плата начинает принимать все пакеты, а не только адресованные непосредственно ей. Естественно, что при этом она может принимать только пакеты из сегмента, в котором находится ПК с CaptureNet. Поскольку в сети постоянно циркулирует огромное количество пакетов, то их лучше отфильтровывать. Первый критерий фильтрации — глобальный: все кадры Ethernet без разбора или только IP. Кроме того, фильтр позволяет отбирать трафик SNMP и SNA — здесь прослеживается явное желание разработчика набить руку. В зарегистрированной версии прием пакетов можно также ограничить только уникальными, групповыми, широковещательными адресами или любой их комбинацией. Поскольку CaptureNet ориентирована прежде всего на IP, то дальнейшей фильтрации подвергается именно трафик IP. Пользователь может выбрать тип протокола третьего и четвертого уровней (TCP, UDP, IGMP — всего полтора десятка) и порт. Порт задается «в лоб» с помощью номера, самые распространенные (HTTP, FTP, POP3, telnet и т. п.) можно выбрать из списка. Точная настройка состоит в возможности отбора пакетов по IP-адресу отправителя и получателя (направление передачи тоже играет роль) или по определенным ключевым словам. В качестве примера последних разработчик приводит заветные для хакеров PASS и login. Различные настройки фильтра можно сохранять в файлах и задействовать в соответствующих ситуациях. По своему опыту скажу, что функция фильтрации весьма полезна, так как не только ограничивает собираемую сниффером информацию действительно нужной, но и просто обеспечивает его нормальную работу. Задание слишком большого числа вариантов для IP приводит к тому, что CaptureNet иногда не успевает обрабатывать часть пакетов.

Собранные пакеты отображаются в окне сниффера в виде списка с указанием MAC-адресов получателей и отправителей, типа пакета, типа протокола, IP-адресов и номеров портов. Содержимое любого пакета можно просмотреть в виде шестнадцатеричного кода и текста. Это не всегда удобно, поэтому собранную информацию можно сохранить в виде файла и обработать с помощью утилиты PeepNet, которая сортирует пакеты по адресам и представляет их содержимое в удобочитаемом виде.

ЗАКЛЮЧЕНИЕ

Комплект из CaptureNet и PeepNet, очевидно, не рассчитан на работу в больших сетях, поскольку они (в первую очередь, CaptureNet) имеют ограниченную производительность. Тем не менее эти программы позволяют осуществлять анализ событий, происходящих в небольшой сети (точнее, в ее конкретном сегменте), разумеется, при наличии определенных познаний, так как аналитические функции в PeepNet отсутствуют. Чтобы обнаружить избыток пакетов определенного типа, их надо уметь опознавать. Впрочем, все основные сервисы IP вполне успешно распознаются, а уже одного этого кому-то будет вполне достаточно.

Александр Авдуевский — редактор LAN. С ним можно связаться по адресу: shura@lanmag.ru.